Si vous avez suivi notre article sur les DNS et que vous voulez maintenant passer à l'action, ce tutoriel est fait pour vous. Nous allons voir comment changer les serveurs DNS sur les principaux environnements GNU/Linux que sont GNOME, Cinnamon et KDE (par souci de simplicité, nous ne prenons que les environnement de bureau les plus utilisés), et sur mobile Android.

Nous allons configurer en mode "manuel" pour IPv4 et IPv6 (oui car aujourd'hui l'IPv6 se standardise), et nous vous donnerons aussi des astuces pour activer le chiffrement DoH/DoT quand c'est possible.

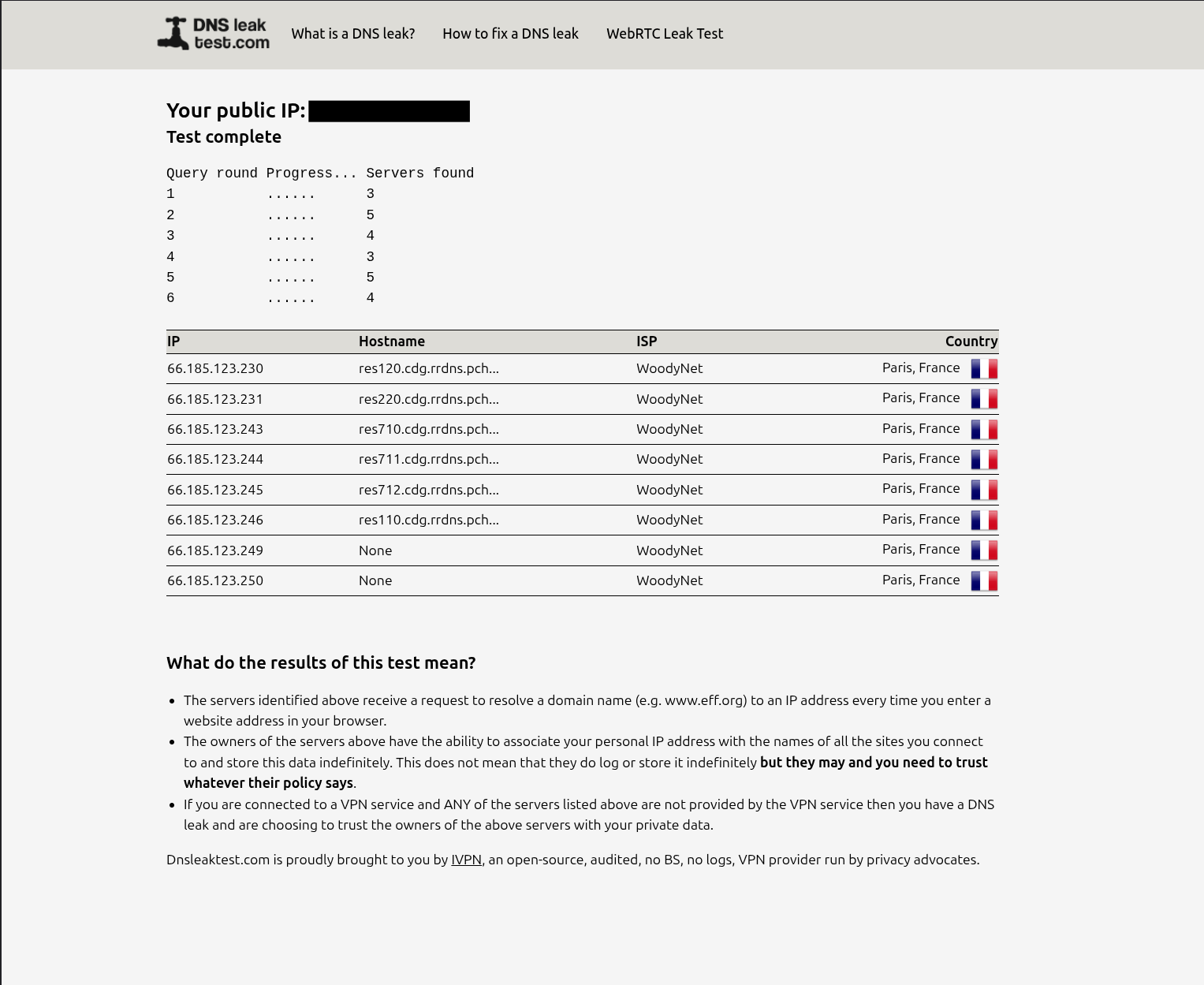

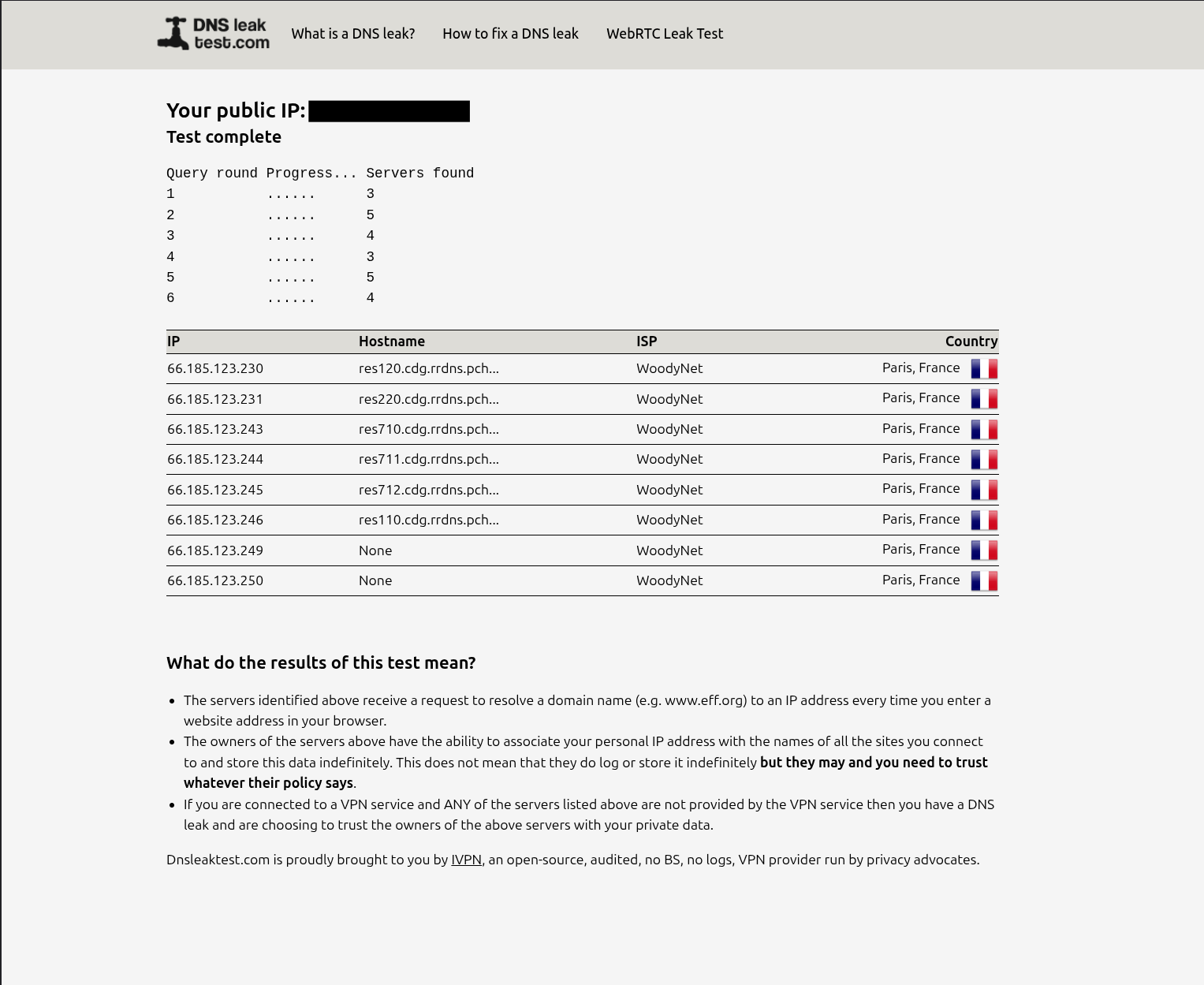

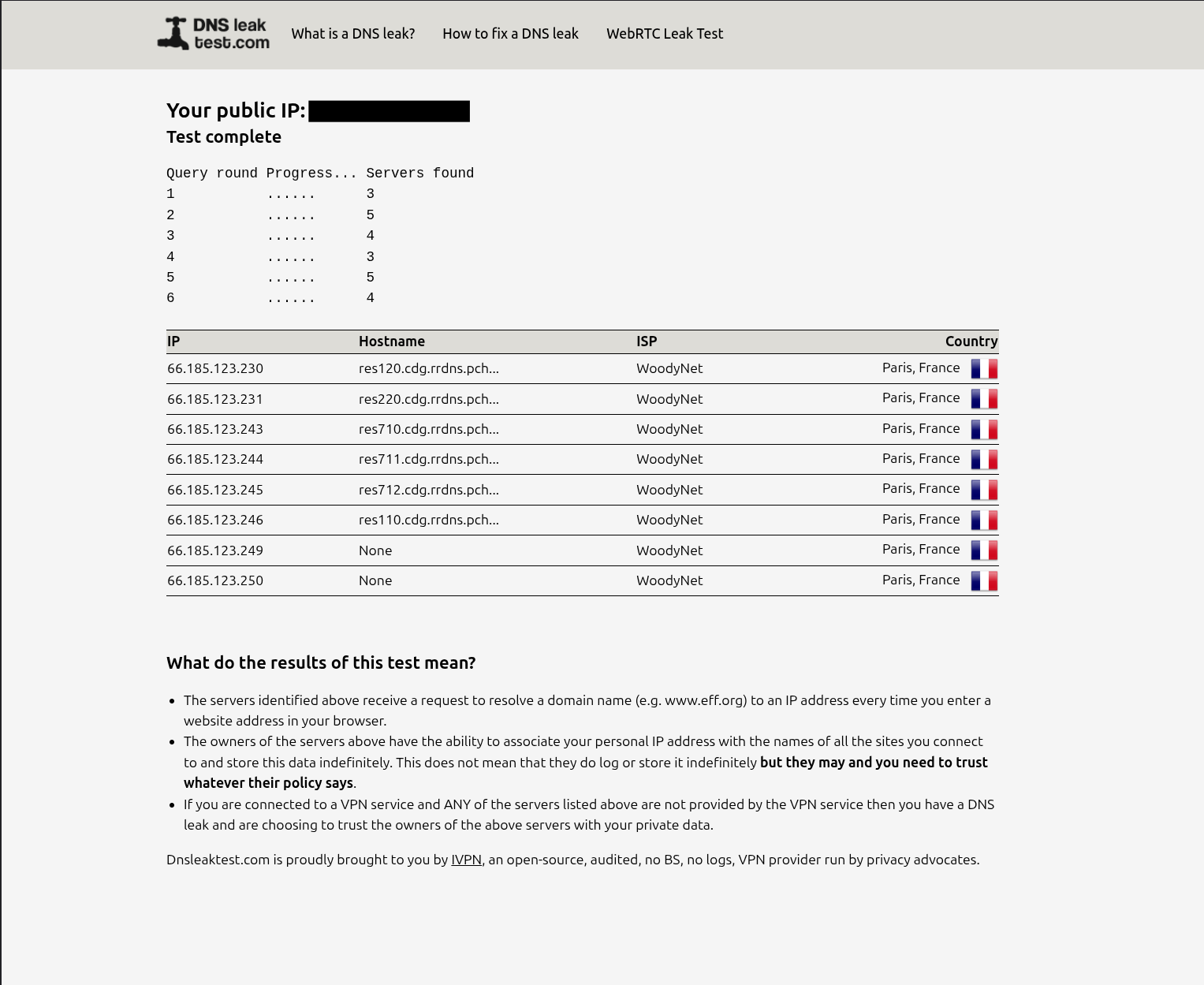

Petit rappel avant de commencer : après chaque changement, testez toujours la résolution en faisant un DNS Leak Test sur dnsleaktest.com.

▶️ Si d'aventure vous utilisez les 2 interfaces "ethernet + wi-fi", sur la même machine, notez que si vous n'appliquez pas la même configuration sur les 2 interfaces, une interface sera non protégée.

Sur ordinateur

Linux avec GNOME (Ubuntu, Fedora, Pop!_OS...)

GNOME a bien évolué en 2024/2025 et la configuration est ultra intuitive. Cela fonctionne en Filaire ou en Wi-Fi, juste pensez bien à appliquer sur la bonne connexion 😉

Voici la procédure :

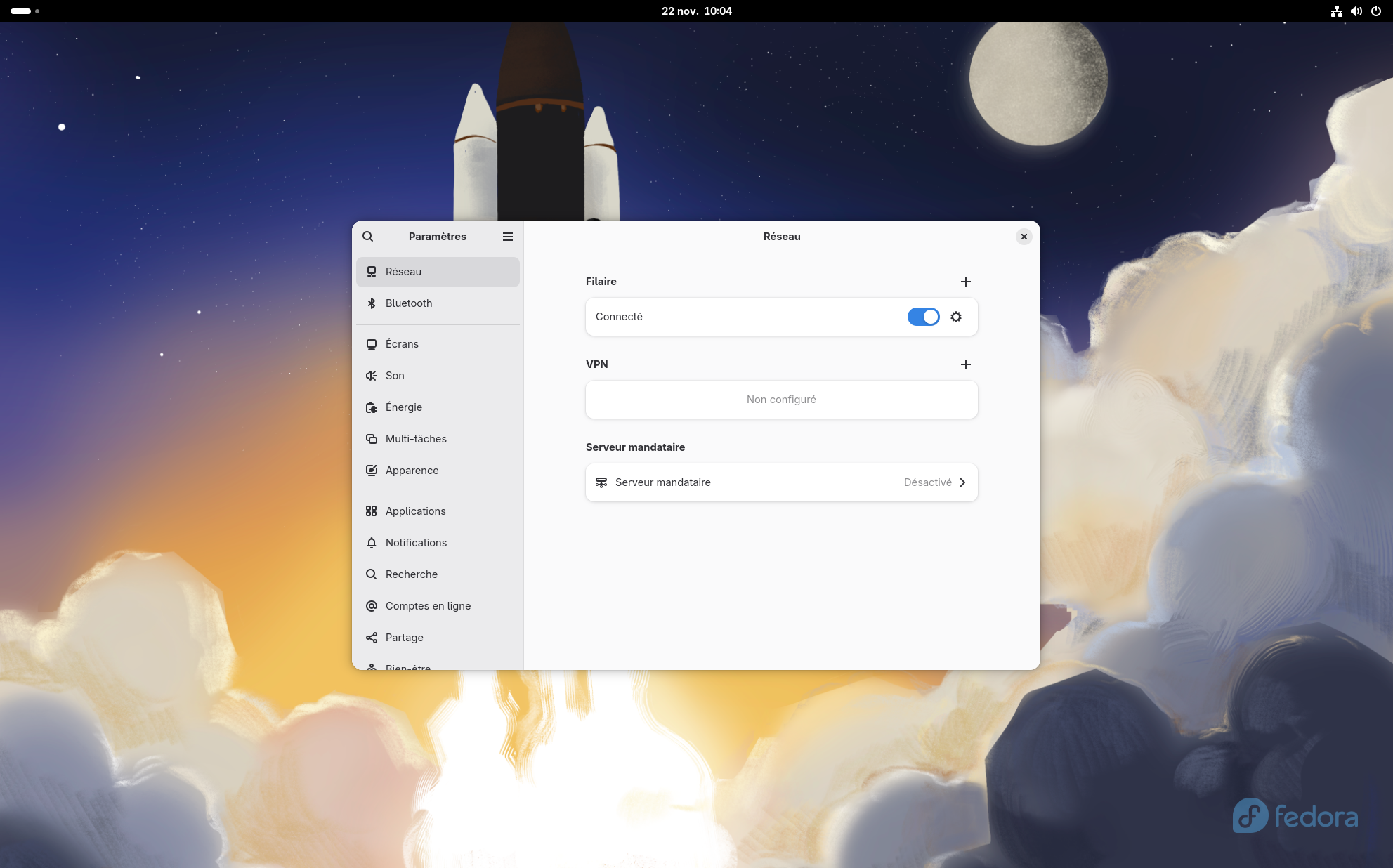

- Rendez-vous dans les "Paramètres" de GNOME et allez dans Réseau (ou Wi-Fi si vous êtes en sans-fil) :

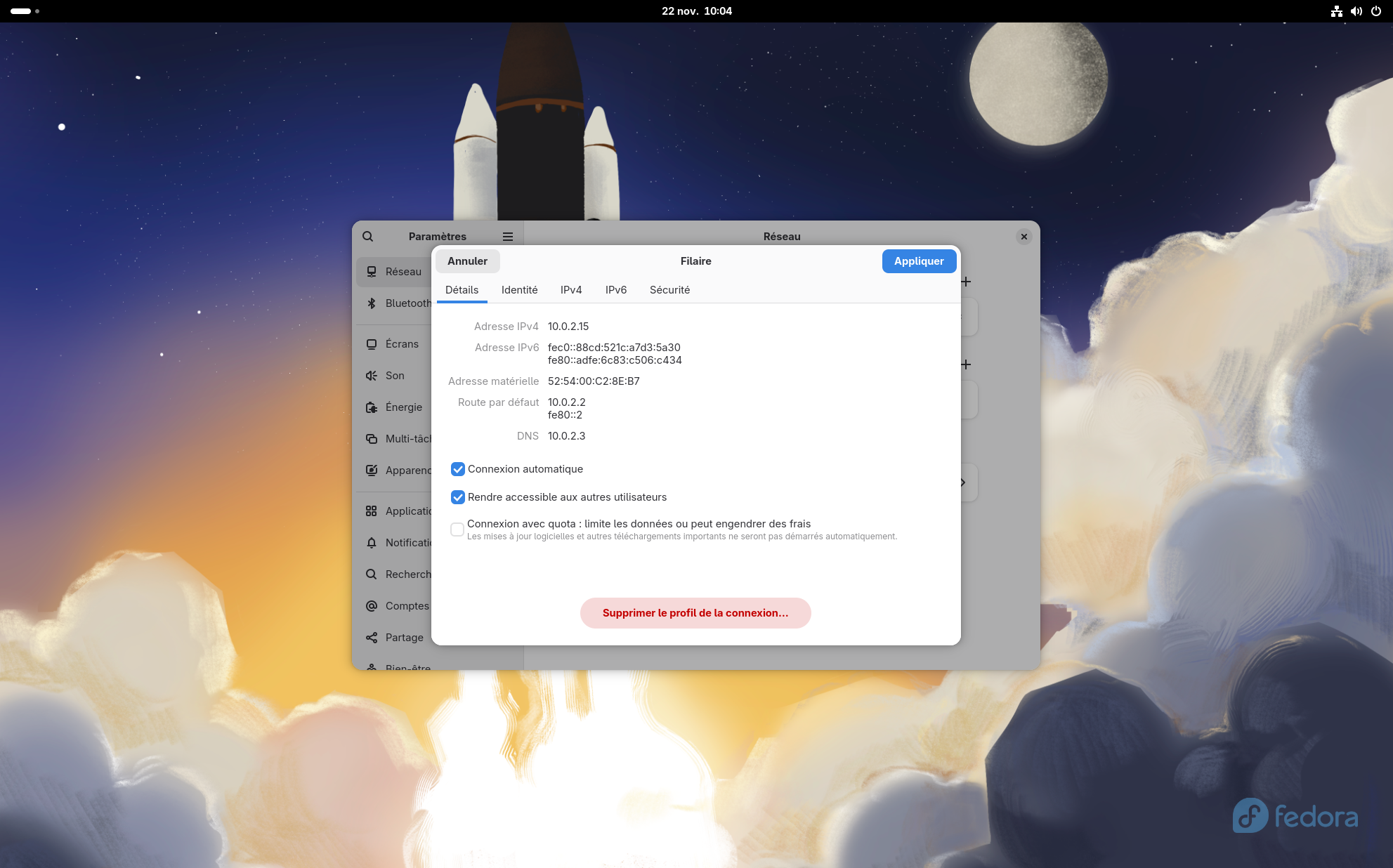

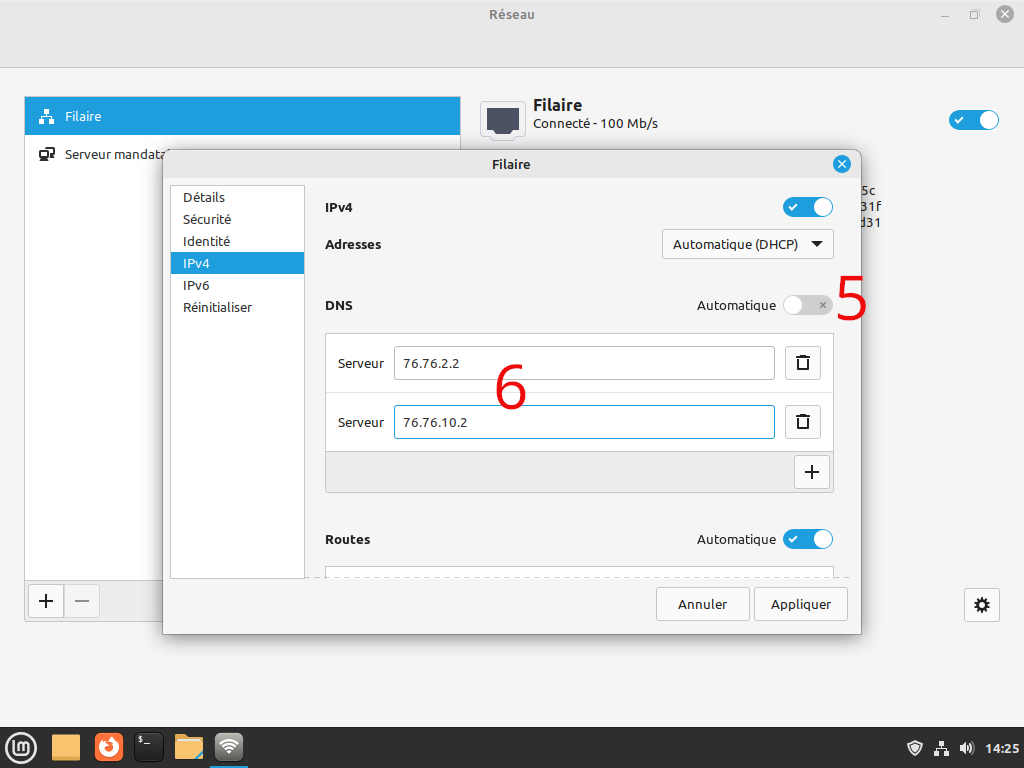

- Cliquez sur la roue crantée ⚙️ à la droite dans Filaire ➡️ Connecté. Une fenêtre s'ouvre :

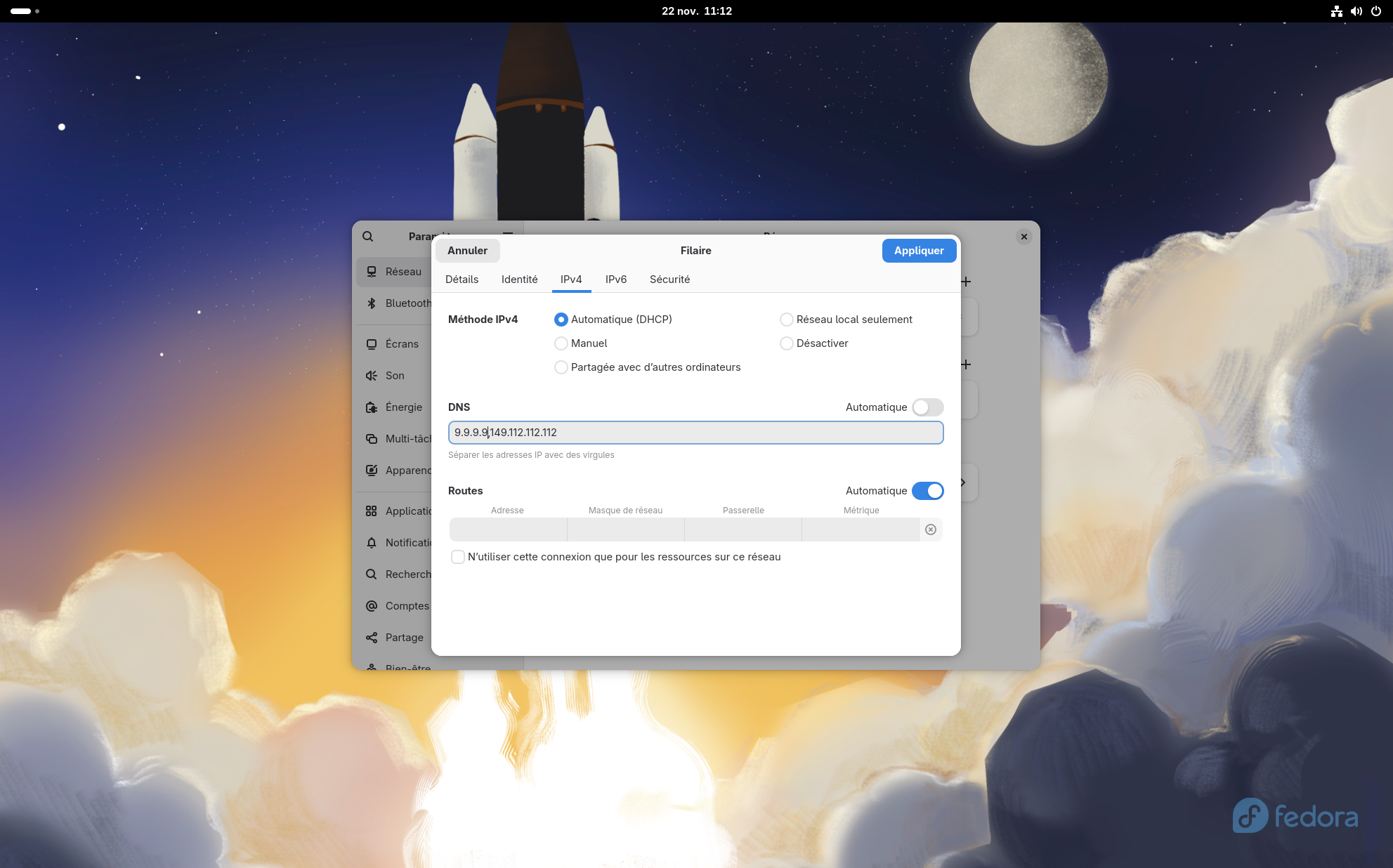

- Allez dans l'onglet IPv4, désactivez le bouton Automatique (il passe en OFF).

Dans le champ qui apparaît, entrez vos DNS séparés par une virgule (sans espace) :9.9.9.9,149.112.112.112(pour Quad9 IPv4)

Nous al

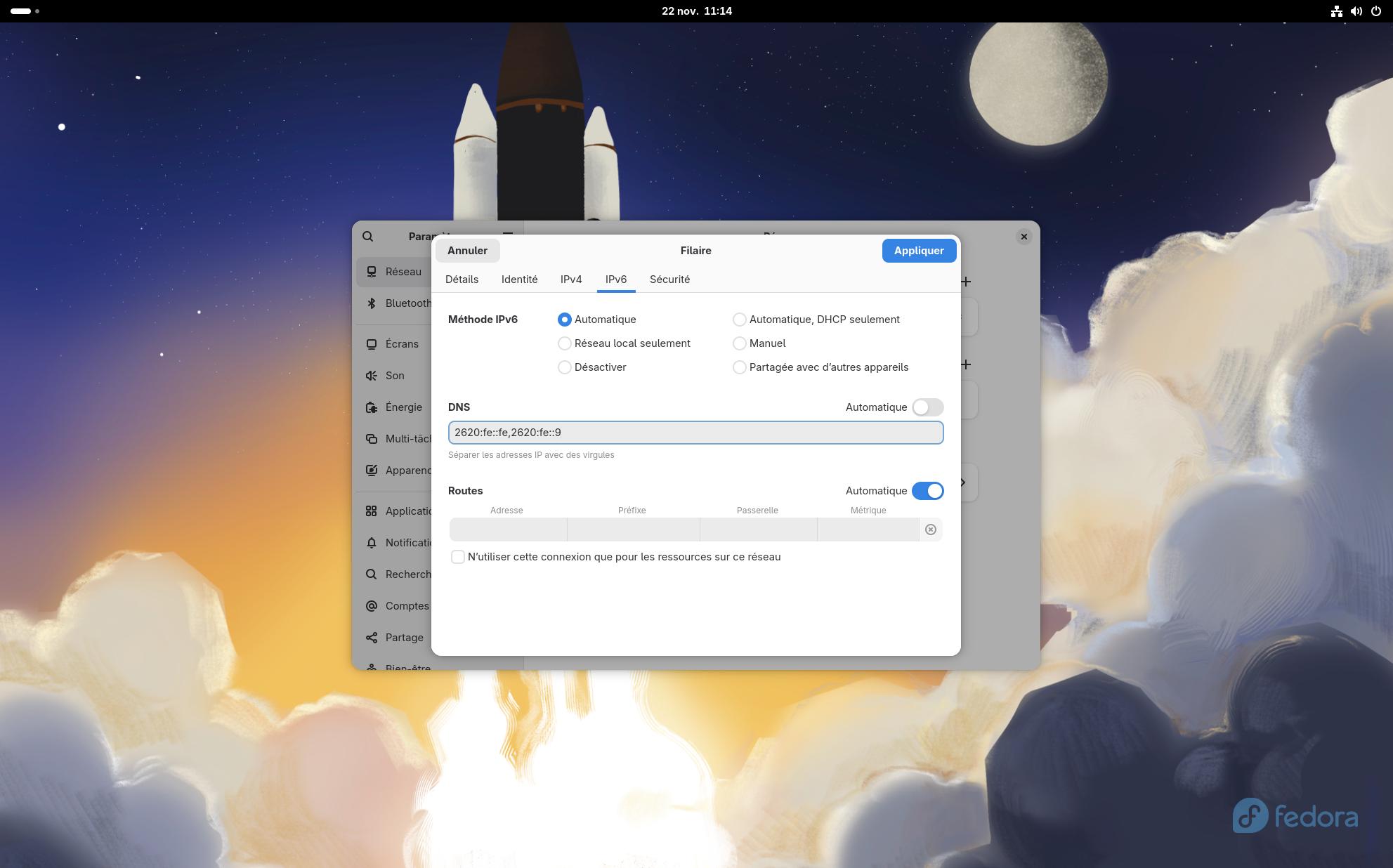

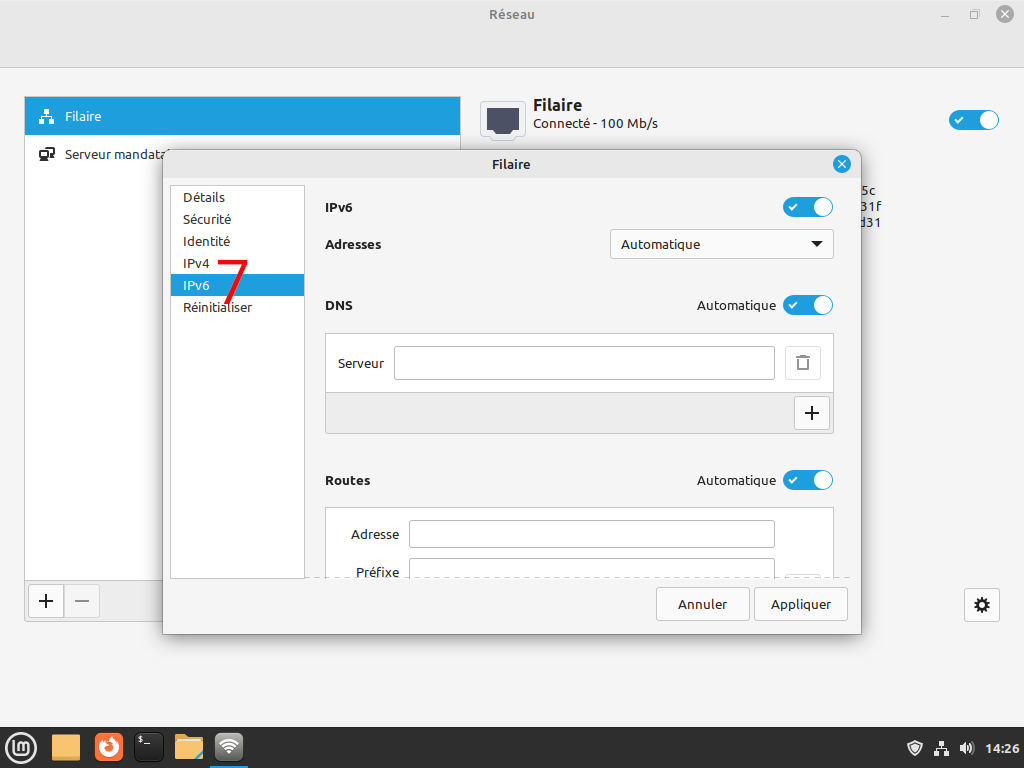

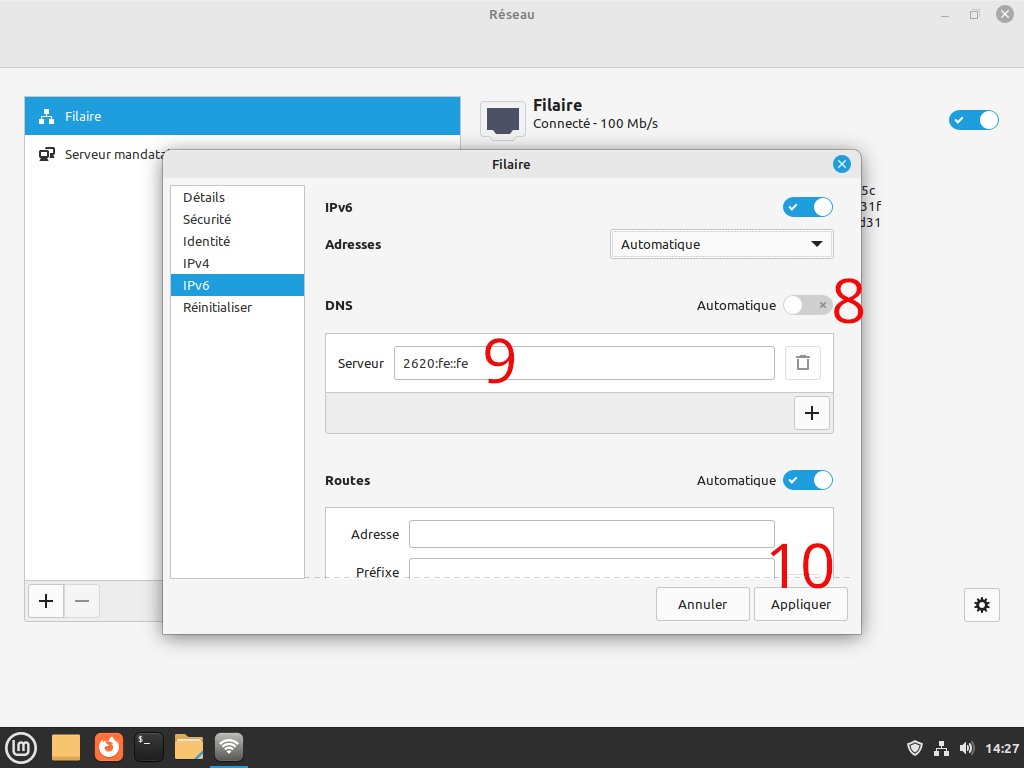

- Nous allons faire de même pour l'onglet IPV6, les adresses sont juste différentes. Désactivez le bouton Automatique (il passe en OFF).

Dans le champ qui apparaît, entrez vos DNS séparés par une virgule (sans espace) :2620:fe::fe,2620:fe::9

- Puis cliquez sur Appliquer.

- Redémarrez votre machine, ce sera plus simple.

- Puis vérifiez que la configuration est bien appliquée :

Ici WoodyNet est le prestataire qui héberge les serveurs de Quad9, on est donc bon.

Pour ceux qui aiment jouer de la ligne de commandes, vous pouvez vérifier votre configuration système comme suit :

user@machine:~$ resolvectl status

Global

Protocols: LLMNR=resolve -mDNS -DNSOverTLS DNSSEC=no/unsupported

resolv.conf mode: stub

Link 2 (enp1s0)

Current Scopes: DNS LLMNR/IPv4 LLMNR/IPv6

Protocols: +DefaultRoute LLMNR=resolve -mDNS -DNSOverTLS DNSSEC=no/unsupported

Current DNS Server: 9.9.9.9

DNS Servers: 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::9

Default Route: yesTraduisons ce schmilblick :

- "Protocols: LLMNR=resolve -mDNS -DNSOverTLS…"

▶️ Protocoles activés : LLMNR activé

▶️ Protocoles désactivés : mDNS désactivé, DNS non chiffré (DoT), DNSSEC désactivé - "resolv.conf mode: stub"

▶️ Le fichier /etc/resolv.conf pointe vers stub de systemd-resolved (tout à fait normal) - Link 2 (enp1s0)

▶️ Ici on traduit pas interface réseau n°2, utilisation de l'interface enp1s0 - Current Scopes: DNS LLMNR/IPv4 …

▶️ Cette interface gère la résolution DNS classique + LLMNR (i.e. la découverte locale) - +DefaultRoute

▶️ Cette interface est utilisée comme route DNS par défaut (les requêtes passent d’abord par elle) - Current DNS Server: 9.9.9.9

▶️ Le serveur primaire en ce moment : Quad9 (IPv4) - DNS Servers: 9.9.9.9 149.112.112.112 …

▶️ Tous les serveurs configurés, souvenez vous des champs remplis ci-haut : Quad9 en IPv4 et IPv6 (primaire + secondaire) - Default Route: yes

▶️ Oui, cette interface est la route DNS principale du système.

▶️ TOUT EST PARFAIT.

Vous voyez, ce n'est pas si compliqué 😄!

Linux avec Cinnamon (Linux Mint)

Linux Mint en 2025 est toujours aussi agréable et se perfectionne avec le temps. La procédure est quasi identique filaire/Wi-Fi.

Voici la procédure :

- Cliquez en bas à droite sur l'icône Réseau ou WiFi (1) puis rendez-vous dans les "Paramètres réseau" ou "Paramètres Wi-Fi" de Cinnamon (2) :

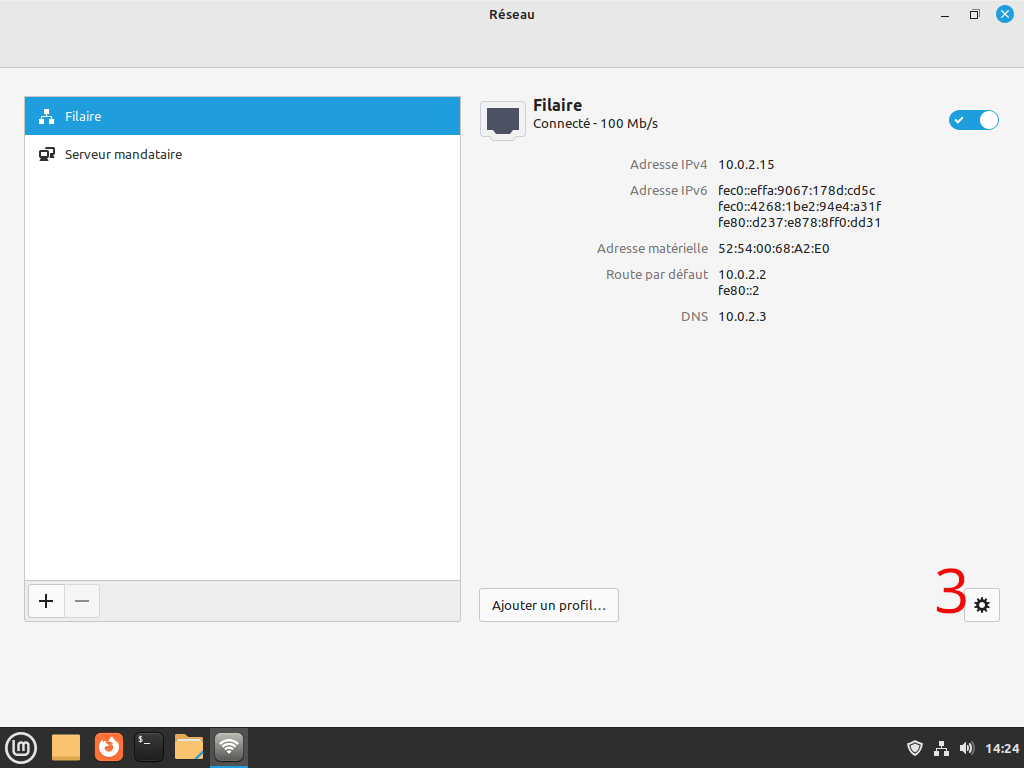

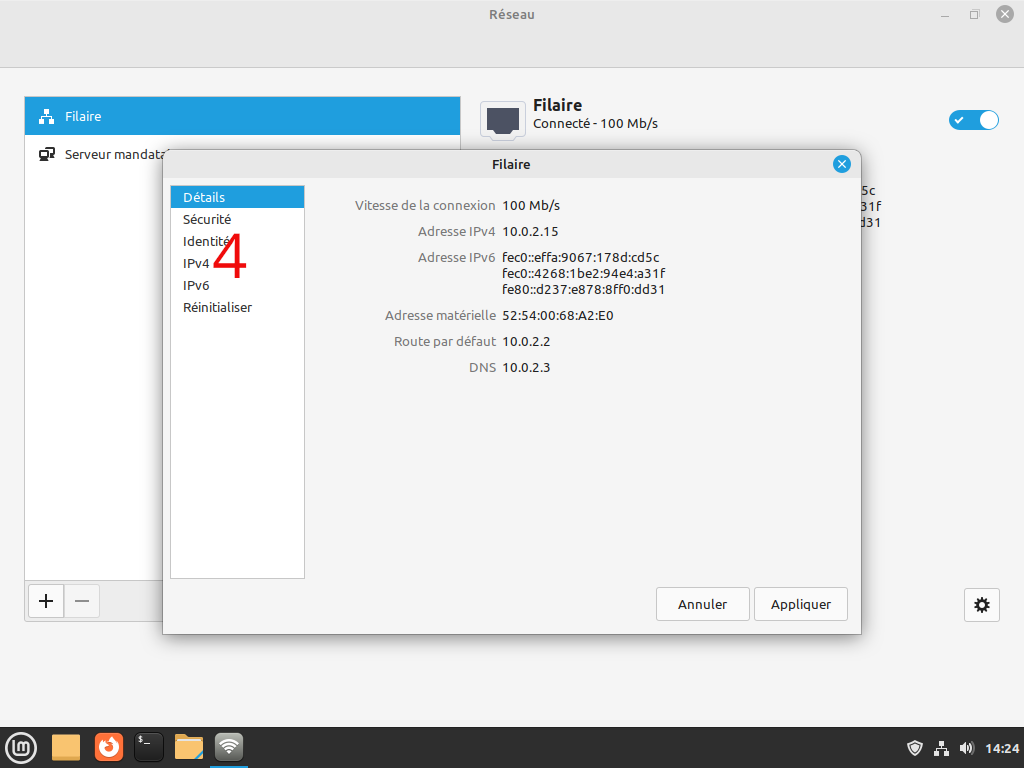

- Vous obtenez une nouvelle fenêtre. Sélectionnez alors votre connexion (Filaire ou Wi-Fi), puis cliquez sur la roue crantée ⚙️ (3) :

- Une nouvelle fenêtre s'affice. Allez sur IPv4 → Méthode : Automatique (DHCP) adresses seulement

Puis entrez le premier serveur DNS :9.9.9.9

Cliquez sur le + et entrez le second serveur DNS :149.112.112.112 - Faites de même pour IPv6 → Méthode : Automatique (DHCP) adresses seulement

Puis entrez le premier serveur DNS :2620:fe::fe

Cliquez sur le + et entrez le second serveur DNS :2620:fe::9

- Appliquez, fermez.

Redémarrez la machine. - Puis vérifiez que la configuration est bien appliquée :

Ici WoodyNet est le prestataire qui héberge les serveurs de Quad9, on est donc bon.

Pour ceux qui aiment jouer de la ligne de commandes, vous pouvez vérifier votre configuration système comme suit :

user@machine:~$ resolvectl status

Global

Protocols: LLMNR=resolve -mDNS -DNSOverTLS DNSSEC=no/unsupported

resolv.conf mode: stub

Link 2 (ens1)

Current Scopes: DNS LLMNR/IPv4 LLMNR/IPv6

Protocols: +DefaultRoute LLMNR=resolve -mDNS -DNSOverTLS DNSSEC=no/unsupported

Current DNS Server: 9.9.9.9

DNS Servers: 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::9

Default Route: yesTraduisons ce schmilblick :

- "Protocols: LLMNR=resolve -mDNS -DNSOverTLS…"

▶️ Protocoles activés : LLMNR activé

▶️ Protocoles désactivés : mDNS désactivé, DNS non chiffré (DoT), DNSSEC désactivé - "resolv.conf mode: stub"

▶️ Le fichier /etc/resolv.conf pointe vers stub de systemd-resolved (tout à fait normal) - Link 2 (ens1)

▶️ Ici on traduit pas interface réseau n°2, utilisation de l'interface ens1 - Current Scopes: DNS LLMNR/IPv4 …

▶️ Cette interface gère la résolution DNS classique + LLMNR (i.e. la découverte locale) - +DefaultRoute

▶️ Cette interface est utilisée comme route DNS par défaut (les requêtes passent d’abord par elle) - Current DNS Server: 9.9.9.9

▶️ Le serveur primaire en ce moment : Quad9 (IPv4) - DNS Servers: 9.9.9.9 149.112.112.112 …

▶️ Tous les serveurs configurés, souvenez vous des champs remplis ci-haut : Quad9 en IPv4 et IPv6 (primaire + secondaire) - Default Route: yes

▶️ Oui, cette interface est la route DNS principale du système.

▶️ TOUT EST PARFAIT.

Vous voyez, ce n'est pas si compliqué 😄!

Linux avec KDE (KDE Neon, Kubuntu, Manjaro...)

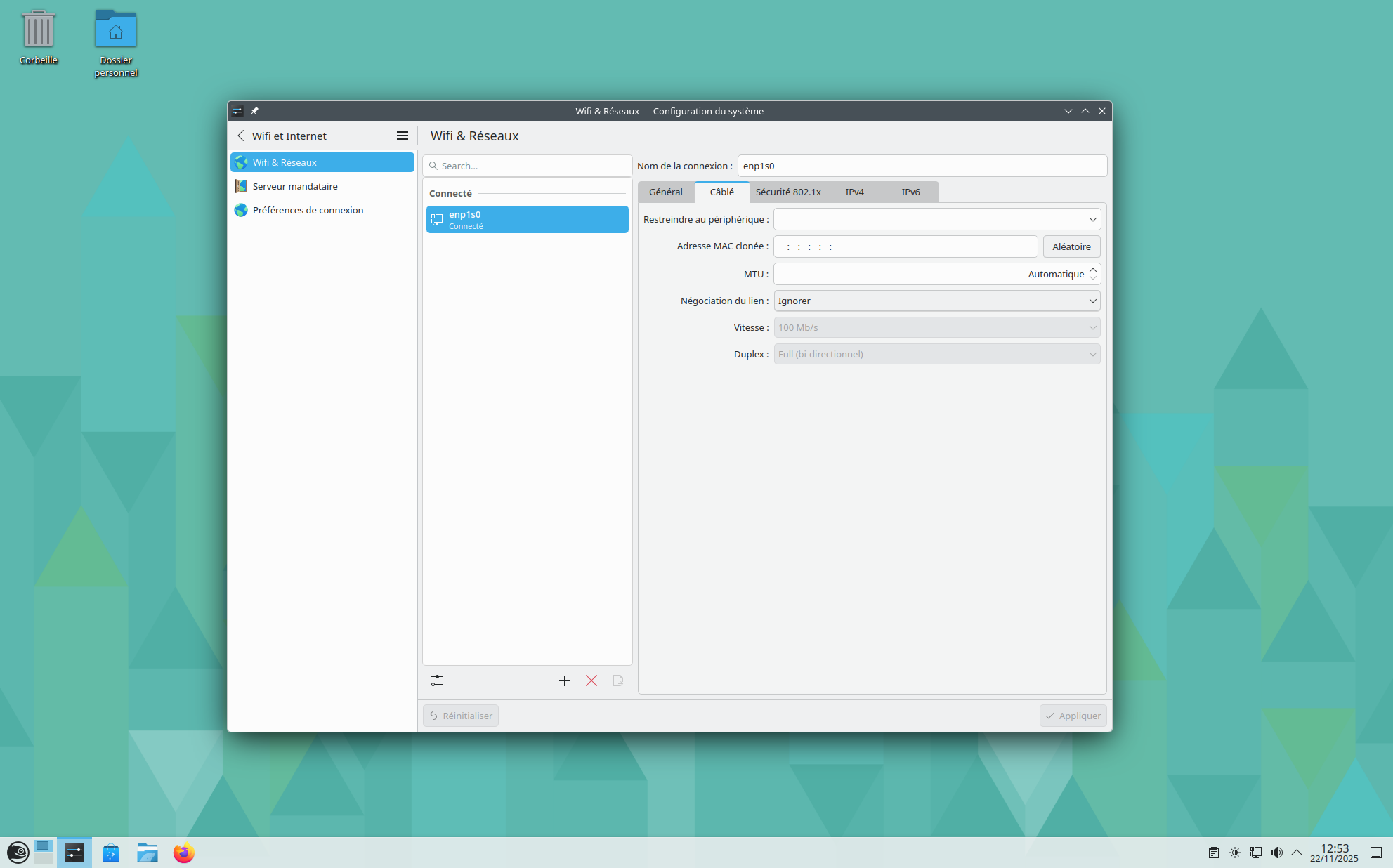

KDE Plasma a bien évolué aussi depuis quelques années et devient mature. La configuration réseau est ultra puissante et plutôt simple, même si moins intuitive que GNOME.

Voici la procédure :

- Cliquez bouton droit en bas à droite sur l'icône Réseau ou WiFi → cliquez sur Configurer les connexions réseau...

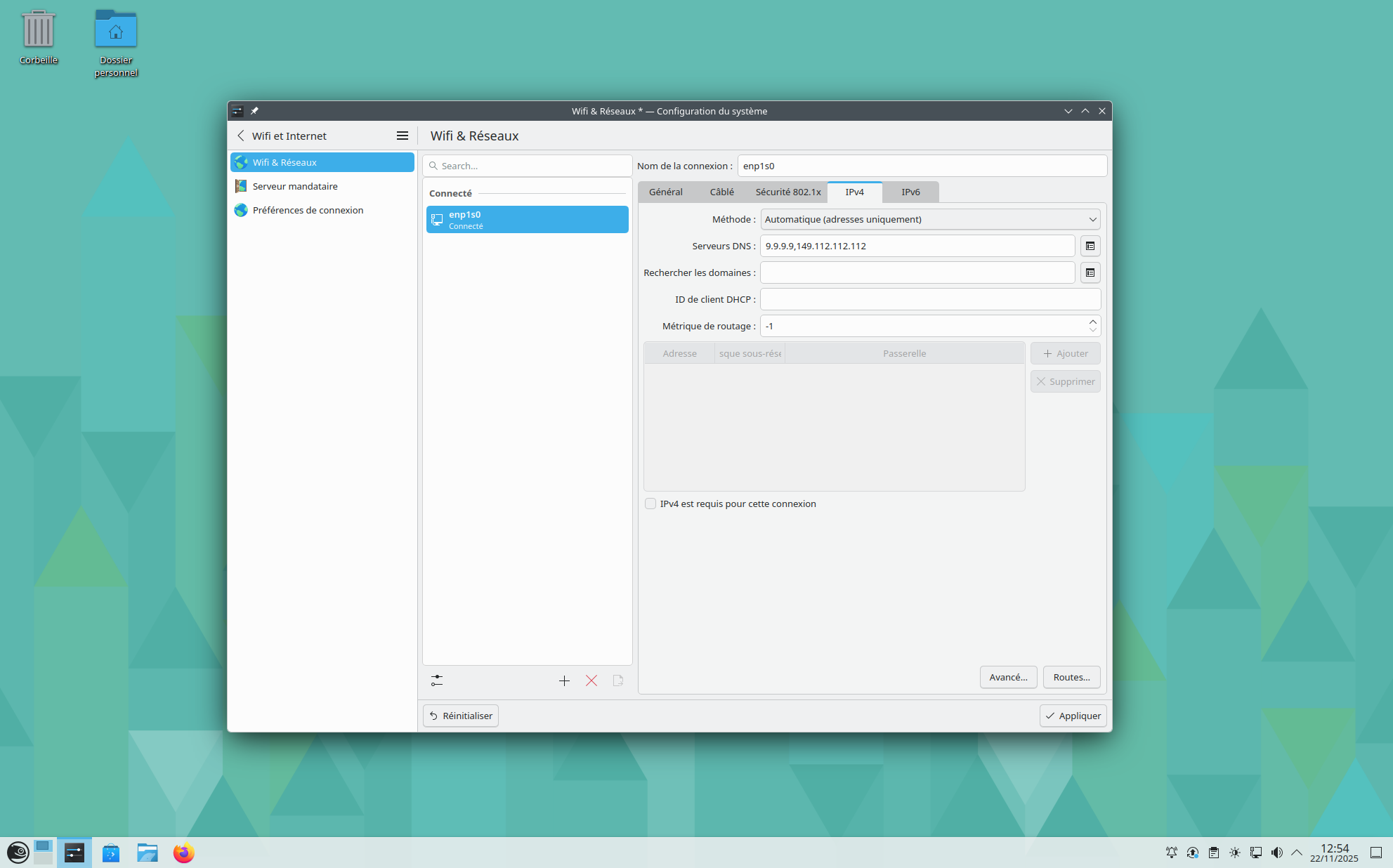

- Vous obtenez une nouvelle fenêtre. Allez dans l'onglet IPv4 → Méthode : Automatique (adresses uniquement)

Entrez les Serveurs DNS : ajoutez9.9.9.9,149.112.112.112(sans espace)

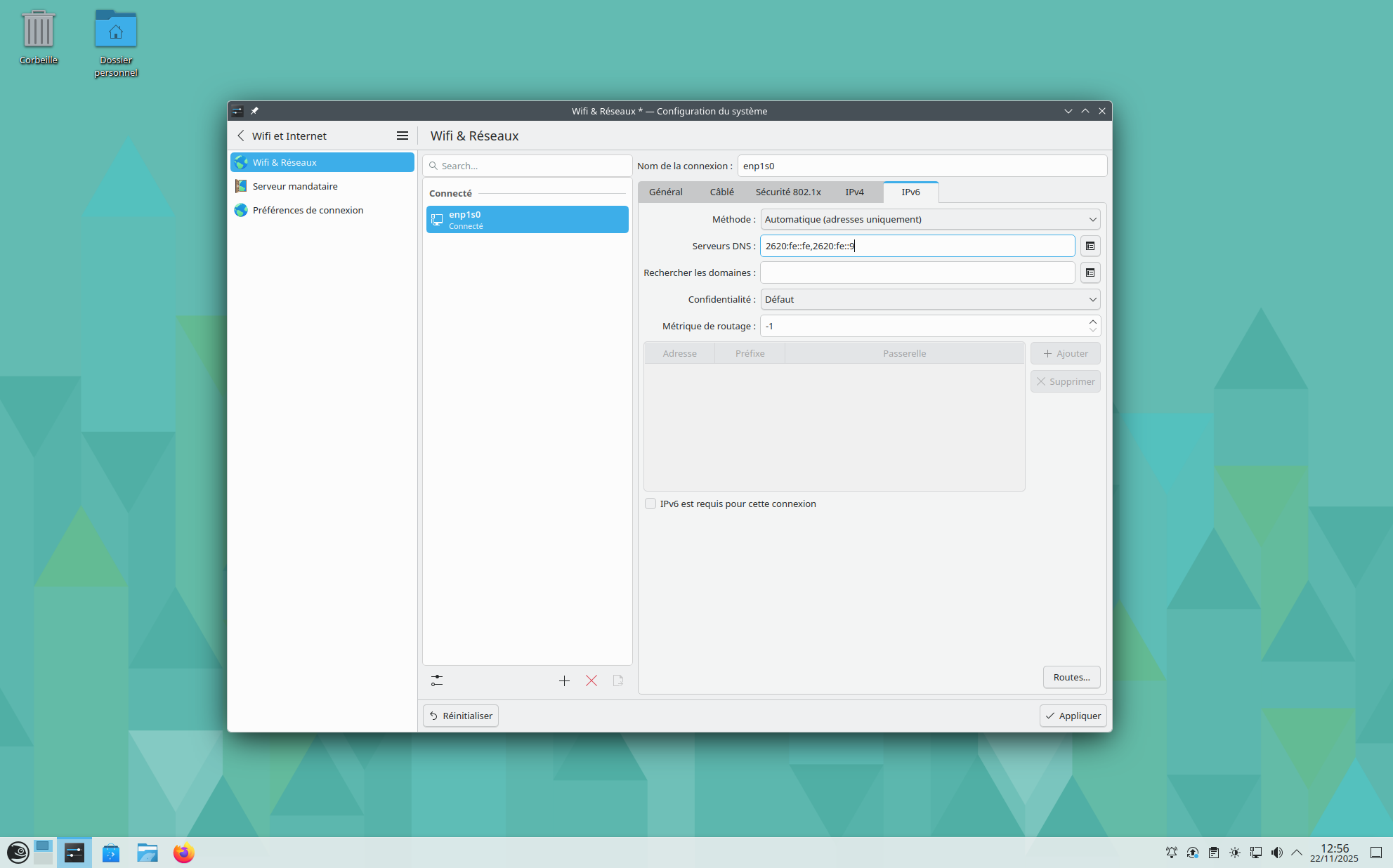

- Maintenant de même dans l'onglet IPv6 → Méthode : Automatique (adresses uniquement)

Entrez les Serveurs DNS : ajoutez2620:fe::fe,2620:fe::9(sans espace)

- Cliquez sur Appliquer → la connexion se reconnecte toute seule, magique.

- Vérifiez donc que la configuration est bien appliquée :

Ici WoodyNet est le prestataire qui héberge les serveurs de Quad9, on est donc bon.

Pour ceux qui aiment jouer de la ligne de commandes, vous pouvez vérifier votre configuration système comme suit :

user@machine:~$ resolvectl status

Global

Protocols: LLMNR=resolve -mDNS -DNSOverTLS DNSSEC=no/unsupported

resolv.conf mode: stub

Link 2 (ens1)

Current Scopes: DNS LLMNR/IPv4 LLMNR/IPv6

Protocols: +DefaultRoute LLMNR=resolve -mDNS -DNSOverTLS DNSSEC=no/unsupported

Current DNS Server: 9.9.9.9

DNS Servers: 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::9

Default Route: yesTraduisons ce schmilblick :

- "Protocols: LLMNR=resolve -mDNS -DNSOverTLS…"

▶️ Protocoles activés : LLMNR activé

▶️ Protocoles désactivés : mDNS désactivé, DNS non chiffré (DoT), DNSSEC désactivé - "resolv.conf mode: stub"

▶️ Le fichier /etc/resolv.conf pointe vers stub de systemd-resolved (tout à fait normal) - Link 2 (ens1)

▶️ Ici on traduit pas interface réseau n°2, utilisation de l'interface ens1 - Current Scopes: DNS LLMNR/IPv4 …

▶️ Cette interface gère la résolution DNS classique + LLMNR (i.e. la découverte locale) - +DefaultRoute

▶️ Cette interface est utilisée comme route DNS par défaut (les requêtes passent d’abord par elle) - Current DNS Server: 9.9.9.9

▶️ Le serveur primaire en ce moment : Quad9 (IPv4) - DNS Servers: 9.9.9.9 149.112.112.112 …

▶️ Tous les serveurs configurés, souvenez vous des champs remplis ci-haut : Quad9 en IPv4 et IPv6 (primaire + secondaire) - Default Route: yes

▶️ Oui, cette interface est la route DNS principale du système.

▶️ TOUT EST PARFAIT.

Vous voyez, ce n'est pas si compliqué 😄!

Tous systèmes : sécurité maximale

Pour une sécurité accrue, nous pouvons encore aller plus loin et activer le chiffrement des requêtes DNS depuis votre poste. Afin d'activer ce chiffrement, via DoH ou DoT, pour le système complet, il va nous falloir utiliser le terminal et les lignes de commandes ce coup-ci.

Pour ce faire, nous allons éditer le fichier /etc/systemd/resolved.conf (avec sudo) et ajouter les bons paramètres. Entrez tout ce texte dans le terminal et validez :

sudo tee /etc/systemd/resolved.conf > /dev/null <<EOF

[Resolve]

DNS=9.9.9.9#dns.quad9.net 149.112.112.112#dns.quad9.net 2620:fe::fe#dns.quad9.net 2620:fe::9#dns.quad9.net

Domains=~.

DNSOverTLS=opportunistic

DNSSEC=yes

EOF

sudo systemctl restart systemd-resolvedEt voilà, tout votre système chiffré :

user@machine:~$ resolvectl status

Global

Protocols: LLMNR=resolve -mDNS +DNSOverTLS DNSSEC=yes/supported

resolv.conf mode: stub

DNS Servers: 9.9.9.9#dns.quad9.net 149.112.112.112#dns.quad9.net 2620:fe::fe#dns.quad9.net 2620:fe::9#dns.quad9.net

DNS Domain: ~.

Link 2 (enp1s0)

Current Scopes: DNS LLMNR/IPv4 LLMNR/IPv6

Protocols: +DefaultRoute LLMNR=resolve -mDNS +DNSOverTLS DNSSEC=yes/supported

Current DNS Server: 9.9.9.9

DNS Servers: 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::9

Default Route: yesOn le vérifie par la ligne :

- Protocols: LLMNR=resolve -mDNS +DNSOverTLS DNSSEC=yes/supported

▶️ +DNSOverTLS : DoT activé

▶️ DNSSEC=yes/supported : DNSSEC activé

Pour activer dans tous les cas les requêtes chiffrées, il faudra utiliser "DNSOverTLS=yes", qui en revanche bloquera les requêtes si les serveurs tombent : ce qui implique que vous ne pourrez plus naviguer sur internet le temps que les serveurs soient de nouveau joignables.

▶️ Ici encore, il s'agira de faire un choix dans l'équilibre vie privée / sécurité.

Mobiles

Depuis Android 9, la fonction "DNS privé" permet une configuration tout en un : tout le système est chiffré en DoT, même en 4G/5G. Voici comment faire :

- Allez dans vos Paramètres → Réseau et internet → DNS privé (parfois dans Avancé).

- Choisissez Nom d'hôte du fournisseur de DNS privé.

- Entrez les URL DoT, ce qui donne :

dns.quad9.net(Quad9)

oudot.libredns.gr(LibreDNS)

ouadblock.dns.mullvad.net(Mullvad avec bloque-pub)

C'est tout ! Le téléphone valide et passe en DoT.

Si votre surcouche Android (Samsung, Xiaomi...) cache l'option, utilisez l'application NextDNS (le plus puissant, supporte DoH/DoT/DoQ).