Vous avez sûrement l'habitude devant votre navigateur de taper dans la barre d'adresse "google.fr" (😮💨), et hop, la page s'affiche comme par magie. Mais derrière cette magie se cache en réalité un des rouages essentiel d'Internet : le DNS ou « système de noms de domaine » (Domain Name System chez nos amis anglais), en somme l'annuaire téléphonique du web.

L'idée est simple (en théorie!), au lieu de retenir une suite de chiffres interminable comme 142.250.185.174 (une des IPs de Google LLC), nous allons utiliser des noms plus faciles à mémoriser. Et le système DNS s'occupe de traduire ces noms en ces suites de chiffres incompréhensibles.

Ultra pratique, non ? Oui je suis d'accord avec vous, sauf que ce système, inventé dans les années 1980, n'a pas du tout été conçu à l'origine avec une vision de la vie privée ni même de la sécurité. En 2025, avec une surveillance omniprésente et les cybermenaces qui pullulent, configurer correctement son DNS est devenu un enjeu important, pouvant souvent faire la différence entre une navigation réellement privée et un profilage par nos chers FAI, voire d'autres instances.

Cet article a donc pour but de vous présenter les bases du DNS, ses failles pour notre vie privée, mais surtout comment le configurer correctement pour éviter le pistage en ligne.

Comment fonctionne le DNS ?

Passons aux choses sérieuses 😄.

Le DNS peut être vu tout simplement comme un traducteur : il convertit les "noms de domaine" en ces suites de chiffres, appelées "adresses IP", que les machines comprennent parfaitement. Sans lui, Internet serait un cauchemar – imaginez devoir taper 2607:f8b0:4004:803::200e pour accéder à YouTube !

Rentrons dans le vif du sujet avec un exemple concret, vous allez voir ce n'est pas si compliqué : prenons "www.google.fr". Quand vous entrez ce nom, votre appareil envoie une requête DNS pour "résoudre" ce nom en adresse IP. D'abord, voyons la hiérarchie. Le système DNS est organisé en arbre inversé :

1️⃣ Au sommet se trouve les serveurs racine (ce qu'on appelle les "root servers"), gérés par des organismes internationaux comme l'ICANN, une autorité de régulation. Ils savent où trouver les domaines de premiers niveaux de résolution, nommés TLD (pour "top-level domain") – les fameux .com, .fr, .org, ou encore plus exotiques .io, .tech, ou .ai.

2️⃣ Ensuite viennent les domaines de second niveau, comme "google" ou bien "wikilibriste".

3️⃣ Et enfin, les sous-domaines : eh oui, "www" est un sous domaine, c'est celui pour le web principal ; mais cela pourrait tout aussi bien être "mail" pour les emails, ou "wiki" pour un sous-site spécifique.

Prenons un exemple : pour découper une URL comme "wiki.wikilibriste.fr"

- On traduit d'abord le TLD : .fr (domaine géographique français)

- Puis le domaine de second niveau : wikilibriste

- Puis enfin le sous-domaine, si existant : wiki

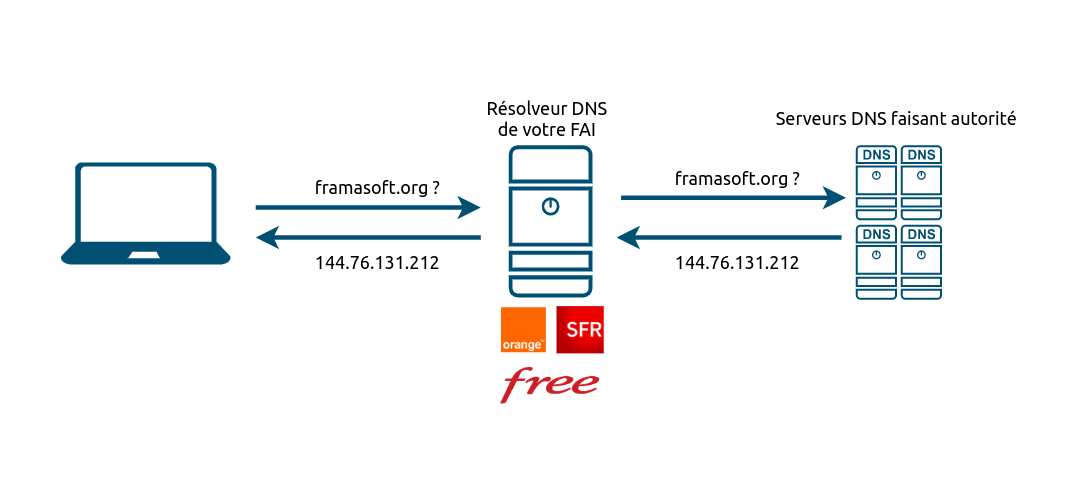

C'est cette façon de structurer qui permet une résolution DNS efficace. Votre requête part de votre machine vers un "résolveur DNS" (souvent celui du FAI si laissé par défaut) qui va interroger les "serveurs d'autorité" étape par étape.

Architecture DNS simplifiée

Vous l’aurez compris, le DNS est une part essentielle d’internet. Des milliards de requêtes tous les jours, de par le monde. Sans lui, vous en seriez à entrer des adresses IP dans votre navigateur internet toute la journée ! Pas cool quand même...

Pour plus d'explications à ce sujet, vous pouvez visionner la vidéo DNS - La surveillance de masse facile" de Paf LeGeek, quoiqu'un peu datée, elle reste d'actualité pour les bases :

Les menaces pour notre vie privée

Mais pourquoi diable parle-t-on tant des DNS pour la vie privée ?

La réponse simple : parce que ces requêtes révèlent tout de votre navigation. Imaginez le système DNS comme un GPS : celui-ci vous guide vers l'adresse correcte, mais si quelqu'un épie, il sait exactement où vous allez.

Voilà pourquoi vous entendez tant parler du côté obscur des DNS. Maintenant que vous avez les bases, tentons de reconnaître ces menaces.

En gros, la plupart des requêtes DNS traditionnelles aujourd'hui sont envoyées en clair, c'est à dire sans chiffrement. N'importe qui sur le réseau - cela peut être votre FAI ou bien un attaquant dans un café Wi-Fi non loin - peut donc intercepter ces requêtes et voir tranquillement quels sites vous visitez, quels jours, quelles heures, quelles fréquences, etc. Imaginez partir en vacances et crier dehors votre destination lors du départ dans une rue bondée !

Nous pouvons identifier ici plusieurs strates de menaces :

- Commençons par le pistage des FAI. Ceux-ci voient toutes vos requêtes DNS par défaut, et il peuvent les journaliser, et même les revendre à des régies publicitaires, ou encore les partager avec les autorités.

- Souvenez-vous des révélations de Snowden en 2013 : une agence bien connue à 3 lettres (et bien d'autres) collectaient massivement ces données, notamment via des programmes comme MORECOWBELL (surveillance active du DNS mondial) et XKeyscore (moteur de recherche sur des milliards de métadonnées incluant les requêtes DNS).

- En 2025, on peut même dire que c'est devenu pire avec le profilage avancé : imaginez un algorithme qui déduit votre santé, vos opinions politiques, voire vos habitudes juste à partir de vos visites sur des sites médicaux ou vos messages en réponse à des sujets politiques. Des rapports récents montrent que plus de 80% des FAI mondiaux conservent ces journaux pendant des mois, voire des années.

- Ensuite, les fuites DNS. Même si vous utilisez un VPN pour masquer votre IP, si vos requêtes DNS passent par le FAI au lieu du VPN, il est évident que tout fuit et que le FAI voit tout.

- Pire, les attaques comme le "DNS poisoning" (aussi appelé "spoofing") sont de plus en plus légion : un attaquant injecte de fausses réponses pour vous rediriger vers un site malveillant, et ainsi vous subtiliser des données. Par exemple, vous tapez "banque.com", mais vous atterrissez sur un clone d'hameçonnage. En 2025, une vulnérabilité critique dans BIND9 (un outil de serveur DNS) qui permettait des empoisonnements de cache à distance, affectant des millions de serveurs.

- Sans oublier bien sûr les attaques DDoS (Distributed Denial Of Service) : vous avez sûrement entendu parler de Mirai en 2016-2017, ce botnet qui a noyé DynDNS de millions de requêtes en 1 seconde et rendu inopérant Twitter, Netflix, etc. Aujourd'hui, les attaques hyper volumétriques explosent ; Cloudflare, un acteur bien connu des réseaux, rapportait, en Q2 2025, une hausse de 385% pour des attaques de type "floods" (littéralement "inondations") comme Teeworlds ou RIPv1. Ces attaques visent souvent les résolveurs DNS pour paralyser internet intégralement.

- Et la surveillance institutionnelle dans tout ça ? Eh bien, dans certains pays, les gouvernements imposent des blocages DNS pour censurer des sites internet.

- En France par exemple, nous avons déjà des lois anti-terrorisme qui permettent cela.

- En UE, vous n'êtes sûrement pas passé à côté du projet de loi DNS4EU ou le Digital Networks Act (DNA)

Ajoutez à tout cela les botnets modernes qui exploitent le système DNS pour exfiltrer des données (aka "DNS tunneling"), et vous avez un tableau bien noir, je vous l'accorde. Des rapports mentionnent que environ 90% des cyberattaques impliquent le DNS d'une façon ou d'une autre.

D'un autre côté, la sécurisation des requêtes DNS est en bonne voie, mais encore aujourd'hui en chantier ; les organes de standardisation et de contrôle mettent à jour les standards, mais tout ceci prend du temps. Pendant ce temps, nos requêtes DNS sont la plupart du temps transmises sans être protégées (en clair). Et les serveurs DNS utilisés (souvent ceux de votre FAI, bien que nous puissions citer les plus utilisés comme ceux de Google ou de Cloudflare) n'ont aucunement l'intention de respecter votre vie privée.

Bon, avec cette analyse, vous êtes rhabillés pour l'hiver ! Mais pas de panique : nous pouvons, avec un peu d'efforts, contrer cela avec les bonnes configurations. Nous verrons comment dans la prochaine section.

Les acteurs d'intérêt

Nous voilà au cœur de notre sujet : comment reprendre le contrôle ?

L'idée est simple : remplacer le DNS de votre FAI par un tiers, mais pas n'importe lequel (ni Google, ni Cloudflare), un tiers respectueux de votre vie privée, qui de plus chiffrera les requêtes et bloquera les cochonneries comme les publicités ou les malwares. Depuis quelques années maintenant, avec l'adoption massive de protocoles avec couches de chiffrement, comme le DoH (DNS over HTTPS), le DoT (DNS over TLS), ou bien le plus récent DoQ (DNS over QUIC), c'est devenu plus facile. DoH utilise le port classique et bien connu 443 comme le web normal, rendant le blocage plus compliqué ; DoT/DoQ sur 853 sont quant à eux plus dédiés mais parfois filtrés.

Tout d'abord, parlons des acteurs d'intérêt :

| Acteur | Adresses IP (IPv4/IPv6) | URL DoH/DoT | Fonctionnalités clés |

|---|---|---|---|

| Quad9 | 9.9.9.9 / 2620:fe::fe 149.112.112.112 / 2620:fe::9 |

https://dns.quad9.net/dns-query tls://dns.quad9.net |

Blocage malware/phishing, no logs, DNSSEC, performances solides. Variante 9.9.9.10 pour filtrage famille. |

| LibreDNS | 116.202.176.26 / 2a01:4f8:1c0c:8274::1 | https://doh.libredns.gr/dns-query dot.libredns.gr (port 853) |

No logs, anti-censure, blocage pubs optionnel. Idéal pour l'esprit libre. |

| FDN | 80.67.169.12 / 2001:910:800::12 80.67.169.40 / 2001:910:800::40 |

https://ns0.fdn.fr/dns-query https://ns1.fdn.fr/dns-query Port 853 pour DoT |

Associatif français, DNSSEC, no tracking. Soutient la neutralité net. |

| Mullvad | 194.242.2.2 / 2a07:e340::2 (base) Variantes pour adblock : 194.242.2.3 etc. |

https://dns.mullvad.net/dns-query https://adblock.dns.mullvad.net/dns-query Port 853 pour DoT |

Blocage pubs/trackers/malware, QNAME minimization, anycast. Attention, IPs capricieuses parfois – préférez URLs. |

| NextDNS | Config personnalisée (générée sur site) | https://dns.nextdns.io/[votre-ID] | Custom blocking, logs optionnels, ultra-flexible. Gratuit jusqu’à 300 k requêtes/mois. |

| AdGuard DNS | 94.140.14.14 / 2a10:50c0::ad1:ff | https://dns.adguard-dns.io/dns-query | Blocage pubs/trackers, famille mode. Bon pour débutants. |

DNS Adblock List

Par ailleurs, vous trouverez sur ce site une liste de serveurs DNS (IPs) intéressants pour le blocage des publicités intempestives.

▶️ Cette page explique comment configurer le service.

▶️ Pour les amateurs de tests et de performances, DNSPerf vous permettra de regarder les performances des différents résolveurs DNS existants (libres et non libres), à titre indicatif bien entendu.

Configurer les DNS pour plus de vie privée

Bon, vous allez me dire : "Mais comment je configure tout ça ?".

Pas d'inquiétude, nous allons vous proposer 3 niveaux de configuration. Cela dépendra de vos besoins, vos capacités à modifier les bons outils et de votre propension au côté technique.

Premier niveau : le navigateur

Il est tout à fait possible et plus simple de configurer directement son navigateur afin de pointer vers le bon serveur DNS sécurisé.

Cependant, nous alertons l'audience sur certains points à garder à l'esprit : sur votre machine, vous accédez certes à internet via votre navigateur, mais il se peut que certaines applications aient également un accès à internet. C'est par exemple le cas de Telegram ou Signal (Desktop), de votre Centre de Logiciels (ex. GNOME Software), d'une application de vidéoconférence, d'une application de développement, et bien d'autres.

Dans le cas où vous paramétrez les DNS uniquement dans votre navigateur, ces autres applications pointeront toujours vers les DNS d'origine de votre FAI.

Ceci est l'inconvénient majeur de la première solution...

Bases Firefox

Cette configuration vous est présentée dans le tutoriel spécifique à Librewolf :

Ce tutoriel est néanmoins applicable sur tous les navigateurs basés sur Firefox. Pour tester votre configuration, rien de plus simple, dans votre barre d'adresse, entrez ceci about:networking#dns

Bases Chromium

Cette configuration vous est présentée dans le tutoriel spécifique à Ungoogled Chromium.

Ce tutoriel est néanmoins applicable sur tous les navigateurs basés sur Chromium, hormis Vivaldi. Pour ce dernier navigateur, la logique reste la même : chercher un paramètre lié au "DNS Privé".

Second niveau : le système d'exploitation

Comme nous l'avons mentionné, il peut être plus intéressant de configurer globalement son système afin de faire pointer toutes les requêtes (que ce soit votre navigateur, mais aussi toute autre application, sur ce système, ayant besoin d'internet) vers des serveurs DNS sécurisés.

Ici encore, nous devons garder en tête qu'il ne s'agit pas de la solution optimale : en effet, nos maisons intègrent de plus en plus de produits avec accès vers internet, appelés Objets connectés. Il s'agit bien souvent d'une TV (même si nous conseillons de ne pas activer l'accès internet sur ces objets), d'une BOX TV (Nvidia Shield, Mi TV, etc.), d'une tablette pour les enfants, d'un réfrigérateur connecté, d'un robot aspirateur, d'une imprimante, d'un NAS, et bien d'autres équipements.

Dans le cas où vous paramétrez les DNS uniquement pour votre système, ces autres équipements pointeront toujours vers les DNS d'origine de votre FAI.

Alors vous pouvez nous rétorquer : "Dans ce cas, je vais paramétrer les DNS de TOUS mes équipements !". Certes, mais certains équipements n'offrent pas la possibilité de modifier les serveurs DNS 😉.

Pour bien configurer vos systèmes, nous vous avons préparé un tutoriel dédié :

Dernier niveau : le réseau local

Si, enfin, vous souhaitez que TOUS vos équipements qui occupent votre réseau local atteignent des serveurs DNS privés, il est possible de modifier directement sur la box de votre FAI ces paramètres. Ainsi, tous les équipements connectés (via câble Ethernet ou WiFi) pourront atteindre ces nouveaux DNS.

Nous avons créé ici encore un tutoriel dédié afin de vous guider :

Encore mieux : devenez votre propre DNS

Nous venons de voir comment configurer nos systèmes ou réseaux pour bien utiliser des serveurs DNS privés, fournis par des tiers de confiance. Néanmoins, pour les plus téméraires, il existe en fait une autre façon de rendre encore plus privé ses accès au système DNS : c'est de devenir soi même un résolveur DNS.

L'avantage de cette solution est que vous pouvez finement adapter les filtres, notamment pour les publicités, et observer votre trafic internet.

Il existe plusieurs façons de monter soi-même un serveur DNS, mais nous nous limiterons à la solution que nous estimons la plus adaptée et la plus "simple", pour le grand public technophile : la solution Pi-Hole.

Une fois encore, nous vous dédions un tutoriel détaillé pour la solution Pi-Hole :

Conclusion

Pour finir, lorsque vous avez configuré vos outils, il est toujours utile d'effectuer un auto-audit. Pour cela, vous pouvez la plupart du temps utiliser DNS Leak Test – test standard puis test étendu si besoin.

Vérifiez que l'ISP affiché correspond bien à votre choix (et le pays si besoin) et ne correspond pas à votre FAI.

Si cela ne correspond pas, c'est que vous avez une fuite et qu'il faut vérifier vos configurations.

Nous terminerons cet article par un rappel essentiel, comme pour tout outil numérique : rien n'est infaillible ; il est donc possible de combiner avec VPN ou même Tor pour avoir un niveau de vie privée encore accrue, modulo avoir bien compris ces concepts qui vous sont rappelés dans l'article dédié.

Et rappelez-vous bien : en 2025, 70% des navigateurs supportent au moins un protocole de chiffrement des DNS (comme DoH) nativement. Alors n'hésitez pas!

Contributeur(s): Ayo, Nemtech