Bienvenue dans le neuvième et dernier volet de notre mini série sur l'hygiène numérique au quotidien. Après avoir exploré les bases de la sécurité en ligne, sécurisé vos mots de passe, protégé vos communications ainsi que vos fichiers, il est temps de plonger dans un sujet fascinant et souvent méconnu : l'internet alternatif.

Vous avez sûrement entendu parler de Tor (nous en parlons dans notre série 😉), et peut-être de I2P ou Freenet, ou bien des darknets. Mais qu'est-ce donc concrètement ? A quoi peuvent-ils bien servir ? Sont-ils accessibles à tout le monde ? Pas de panique, nous allons entrer dans les détails afin de vous guider.

Explorer l'internet alternatif

Bien ! Replongeons dans nos analogies pour y voir plus clair : imaginez l'internet classique comme une très grande ville. Tout y est visible, indiqué et souvent surveillé. Chaque pas que vous faites (chaque site web visité ou chaque recherche effectuée) peut être suivi par des entreprises, des gouvernements voire des personnes malveillantes. Maintenant, imaginez qu'il existe dans cette grande ville des quartiers cachés, des passages secrets où vous pouvez aller sans être vu ou sans laisser de traces. C'est cela l'internet alternatif : des réseaux parallèles où l'anonymat est préservé grâce à des technologies et outils spécifiques.

Ces outils, comme bien souvent pour ceux orientés vie privée, sont open source et libres, ce qui signifie que leur code source est transparent et modifiable par tous. Les objectifs ont déjà été mentionnés dans l'article 7 sur l'anonymat. Mais attention, cet internet alternatif n'est pas un endroit sans règles : il peut être risqué d'y accéder sans être un minimum renseigné. Nous allons voir ensemble comment bien utiliser ces endroits en toute sécurité.

Les réseaux cachés

Afin de bien comprendre en quoi cet internet alternatif peut nous être utile, nous devons d'abord définir ce que sont ces réseaux cachés. Rappelons déjà la différence entre internet et web : internet est un réseau (c'est même un réseau de réseaux) et le web, quant à lui, est le système informatisé qui vise à inter-connecter tous les sites internet.

Concernant le Web, il en existe donc plusieurs :

- Le Web visible (aussi appelé Web surfacique) : qui correspond à tout ce qui est indexé par les moteurs de recherche, et donc recherchable et accessible sur n'importe quel moteur de recherche. Par exemple : wikipedia.com ou encore orange.fr, etc.

- Le Web invisible : qui représente toute la part des sites et pages internet qui ne sera jamais indexée par les moteurs de recherche et donc inaccessible publiquement.

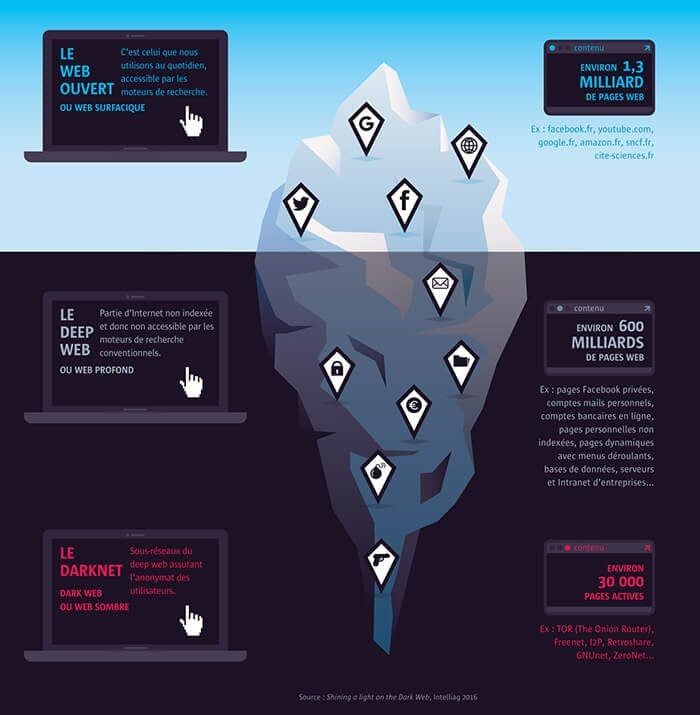

Voici comment nous représentons généralement le Web :

Vous vous apercevez ici que le "Web ouvert" (web visible) que vous connaissez bien ne représente qu'une petite partie du réseau mondial, c'est-à-dire entre 4 et 5% : "c'est le côté visible de l'iceberg" ! Le "Web invisible", quant à lui, correspond à :

- Le Web profond (Deep Web en anglais) : est une partie du Web invisible, pour ne pas dire une très grande partie (90%) qui gère tous les contenus non indexables de tous les sites internet : il peut s'agir par exemple de votre page d'accès à votre mandataire de courriel comme Gmail ou Proton Mail (imaginez que l'on puisse tous accéder à cette page et voir vos courriels !), ou bien des pages spécifiques liées à votre banque en ligne. Ou bien des contenus éducatifs d'universités qu'il ne faut pas rendre public forcément... Toutes ces pages ou sites ne seront jamais indexés et donc non recherchables et non accessibles. Ce qui se comprend...

- Les Dark Webs (et leurs dark nets) : ils contiennent toute la part cachée d'internet (environ 5-6%), également bien entendu non indexée par des moteurs de recherche habituels ; il y a du bon et du moins bon. Le bon côté de ces darkwebs est le fait que certaines personnes puissent avoir la capacité de contourner les censures mises en place dans des pays autoritaires et donner un peu de liberté, et surtout d'anonymat. De l'autre côté, le plus sombre, certaines zones des darkwebs sont en effet liées à la criminalité, où l'on peut retrouver des sites marchands illégaux et autres choses peu reluisantes.

"Tirer sur l'ambulance", en ne mettant en avant que l'aspect sombre des darkwebs serait néanmoins contre-productif : ce serait omettre le rôle essentiel que les outils qui y sont liés (les "darknets", détaillés plus bas) jouent dans la société, étant donné que de nombreux journalistes et lanceurs d'alerte utilisent par exemple Tor. Notamment via l'outil Tails, ou via les messageries chiffrées.

Mettre un terme à ce genre de réseau signifierait un nouveau coup contre la liberté d'expression (ce serait par ailleurs difficile à réaliser, de par son aspect décentralisé). La décentralisation est l'amie des libertés publiques ; il faut donc savoir raison garder et ne pas réagir sur le coup de l'émotion. Par ailleurs, nous ne sommes pas en mesure de savoir quelle part des "dark-markets" est réelle, et quelle part propose des services qui sont des arnaques plutôt que de véritables services criminels...

Quelle est la raison de tout ce blabla ?

Car afin d'accéder à ces darkwebs, il faut obligatoirement utiliser des services spécifiques, non accessibles sur l'internet "classique", sur des réseaux spécifiques (vous vous souvenez, internet, réseau de réseaux...) appelés DARKNETs. Voici donc les services et réseaux les plus connus :

- Tor : Eh oui, le plus connu de ces réseaux bien entendu, afin de surfer anonymement sur le web classique. Mais également accéder au darknet confidentiel Tor, via des URL qui se terminent en .onion.

- I2P : tiens donc, le voilà ! Tout comme Tor, il permet de naviguer sur le web classique de façon anonyme mais reste limité pour cet usage. Il fournit surtout des services plus confidentiels de forum, courriel, et autres services sur le darknet I2P avec ses TLD en .i2p.

D'autres darknets existent bien sûr. Ils ne sont pas forcément utilisés pour rendre la navigation anonyme sur l'internet classique, mais plus pour avoir accès à leur réseau, en dehors de l'espace surfacique du web. Parmi les plus connus, citons :

- Freenet, l'un des plus robustes et plus recommandés des darknets (qui offre un stockage décentralisé et anonyme, également open source).

- Lokinet, maintenant devenu Oxen (sur lequel la messagerie décentralisée Session se base !)

- GNUnet

- AnonNet

- Riffle

Le réseau Tor

Qu’est-ce que Tor ?

Tor pour « The Onion Router », vous allez comprendre pourquoi... À l’origine, ce réseau était utilisé par les renseignements US ; le concept ayant, en effet, été développé dans des laboratoires militaires américains dans les années 90. Ce n’est qu’à partir de 2004 que cette technologie fut ouverte au grand public, puis connue sous le nom de The Tor Project.

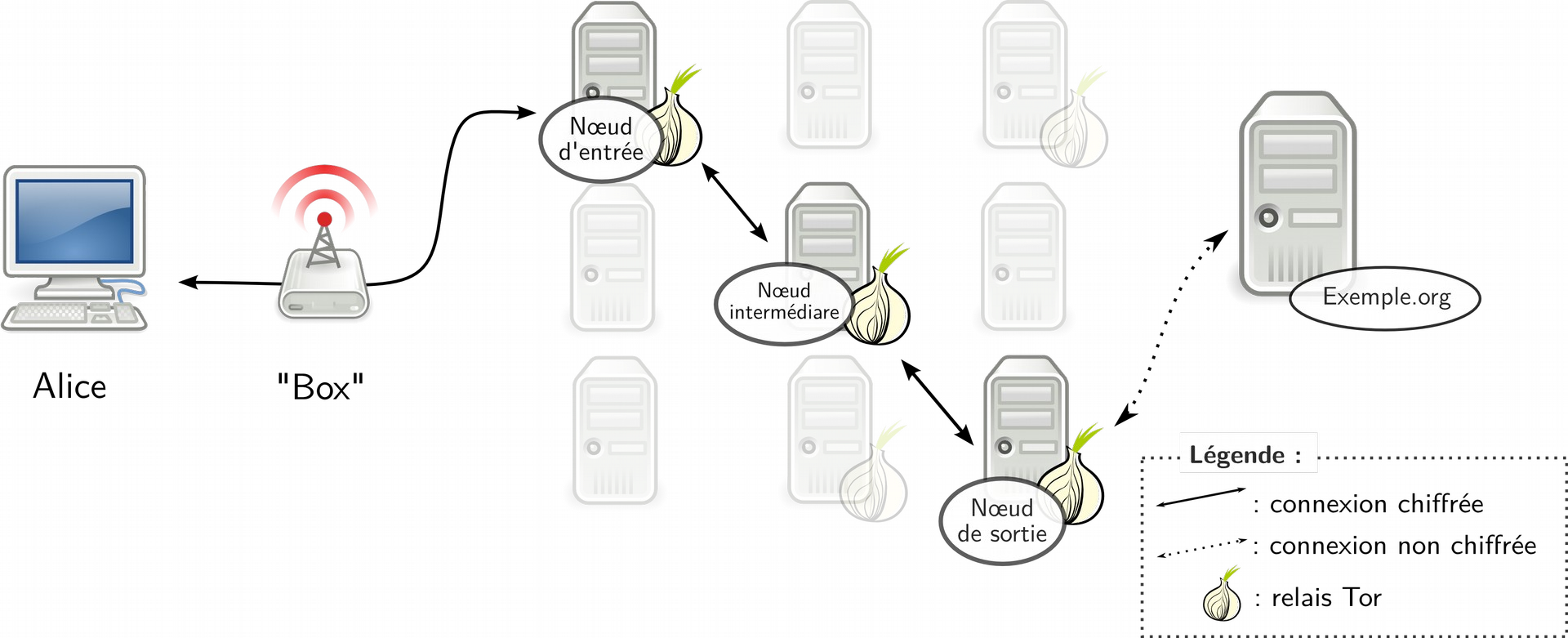

La technologie de « routage en oignon » repose sur le principe de routage via des ordinateurs appelés relais, par lesquels l’information passe successivement. Dans ce mécanisme, les données sensibles de l’émetteur (adresse IP, ...) ne sont connues que par le premier relais (que l’on nomme nœud d’entrée), et la destination demandée par l’émetteur n’est connue que par le dernier relais (nommé nœud de sortie). Entre ces 2 relais, l’information passe par des relais intermédiaires et complique considérablement le traçage. Afin de protéger les informations en transit, le message est chiffré autant de fois que le nombre de relais de sorte à obtenir une protection par couches, qui schématiquement ressemblent aux couches d’un... oignon !

Vous comprenez donc que cette technique permet d’augmenter votre anonymat ; en effet le destinataire à qui vous vous adressez ne peut savoir que c’est vous qui lui parlez, ni votre zone géographique.

Comment l’utiliser ?

- Téléchargez Tor Browser : Téléchargez le navigateur Tor Browser, disponible sur torproject.org.

➡️ Vérifiez la signature du fichier pour vous assurer qu'il n'a pas été altéré (suivez les instructions fournies sur leur site).

➡️ N'utilisez que ce navigateur ; celui-ci est spécifiquement créé pour isoler chaque site visité et bloquer les trackers tiers. Il efface automatiquement les cookies et l'historique de navigation à la fin de la session, et rend tous les utilisateurs similaires pour résister au fingerprinting. - Installez et lancez-le : Il ressemble à Firefox, mais avec des protections renforcées.

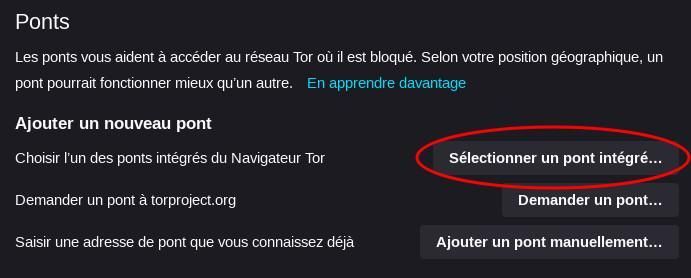

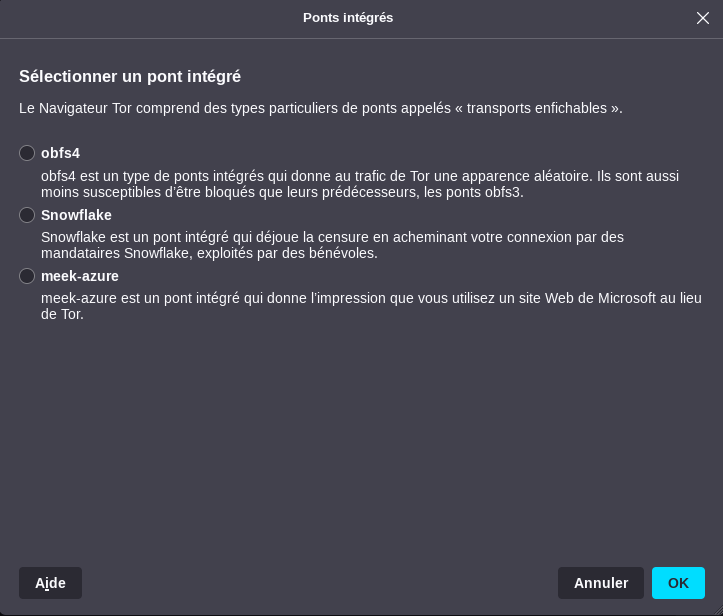

➡️ Pour contourner un éventuel blocage (d'un moteur de recherche ou d'un FAI), vous pourrez utiliser les ponts mis à disposition par Tor, par ordre de préférence :

- Meek azure

- Snowflake

- Obfs4

➡️ Ne pas installer d'extensions dans le navigateur Tor, au risque de casser son modèle de sécurité/anonymat.

➡️ Ne pas se connecter à des comptes qui concernent son identité réelle (courriel, messagerie, réseau social), ou une identité virtuelle qui peut facilement être reliée à l'identité réelle, afin d'éviter de transmettre des identifiants.

➡️ Ne pas utiliser Bittorrent ni autre logiciel de torrent.

- Accédez à l'internet classique en passant par le réseau Tor.

Dans ce cas, le nombre de relais utilisé pour les communications sera de 3.

OU

- Accédez aux dark web Tor, via les sites en .onion.

Ici le nombre de relais utilisé sera de 6 pour augmenter le niveau d'anonymat.

Ses limites

- Communauté : Le réseau Tor n’utilise aucune infrastructure complexe et centralisée pour ses relais mais uniquement des personnes volontaires, qui hébergent des serveurs Tor afin de router les communications. Bien que cette solution présente l'avantage certain - au contraire des mandataires VPNs - de ne pas avoir la même entreprise gérant tous les serveurs, elle possède cependant quelques inconvénients : il est vraisemblable que parmi ces volontaires, certains n’ont pas forcément des intentions louables. Ou par exemple qu'une personne étant désignée comme nœud de sortie fasse en fait l’objet d’espionnage, ou bien encore qu'une agence étatique crée un nombre important de relais (afin d'augmenter les probabilités que les échanges passent par ces relais), auquel cas, vos communications sont potentiellement compromises.

- Performances : Également, le grand revers de la médaille est la lenteur des communications. De par les mécanismes utilisés, il est évident que faire transiter l’information par plusieurs endroits successifs avant d’arriver à bon port ne peut que rajouter de la latence dans les échanges.

- Anonymat : Enfin, il est utile de garder en tête ces mécanismes :

- le relais d’entrée sait potentiellement vous identifier, même s’il ne peut pas lire le contenu de l’information en transit car l’information est protégée (chiffrée par couches), il reçoit les quelques données non protégées comme votre adresse IP publique et quelques autres métadonnées.

- le relais de sortie connaît le destinataire, même s’il ne connaît pas l’émetteur (vous), et peut également potentiellement accéder au contenu car celui-ci a été dépourvu de toutes les couches de sécurité Tor, et donc potentiellement le contenu est non chiffré ; l’exception ici est si la communication est effectuée avec un protocole sécurisé de bout en bout (par exemple visiter un site en HTTPS, S pour Secure), auquel cas cette partie de la communication sera protégée et non lisible par le nœud de sortie.

I2P : le réseau anonyme méconnu

Qu’est-ce que I2P ?

I2P (Invisible Internet Project) est un réseau anonyme open source qui permet de créer des services cachés, un peu sur le principe de Tor et ses .onion, mais avec une architecture différente. Contrairement à Tor, I2P forme son propre réseau interconnecté où tout le trafic reste caché. La technologie utilise des tunnels unidirectionnels chiffrés entre ordinateurs (ici encore appelés pairs), masquant l'origine, la destination et le contenu de vos données. Imaginez un labyrinthe souterrain privé : vous entrez et sortez sans que quiconque puisse suivre votre chemin ou voir ce que vous faites.

Comment l’utiliser ?

- Téléchargez le logiciel I2P : Disponible gratuitement sur le site officiel geti2p.net.

- Installez et configurez-le : Suivez les guides d'installation pour votre système et lancez le routeur I2P pour rejoindre le réseau.

➡️ Les instructions sont disponibles sur leur site ici. - Utilisez un navigateur compatible : Préférez l'utilisation de Firefox ou tout autre navigateur basé sur Firefox pour accéder aux sites en ".i2p" (n'utilisez pas votre navigateur quotidien). Il s'agit ensuite de le configurer correctement pour qu'il puisse utiliser le proxy I2P (port 4444 par défaut).

➡️ Les instructions sont disponibles sur leur site ici. - Accédez à l'internet classique en passant par le réseau le proxy I2P.

OU

➡️ Accédez aux dark web I2P, via les sites en .i2p.

Ses limites

Comme pour Tor, il est important de comprendre les limites de cet outil :

- Complexité : Plus difficile à configurer que Tor, avec une courbe d'apprentissage pour les débutants.

- Moins de contenu : Le réseau I2P est plus restreint que l'internet classique ou le dark web Tor, avec moins de sites disponibles.

- Dépendance aux pairs : La performance repose principalement sur les ressources partagées entre utilisateurs, ce qui peut causer des ralentissements si un nombre limité de pairs sont actifs.

Conclusion de la série : un voyage vers une meilleure hygiène numérique

Félicitations ! Vous avez parcouru les neuf articles de cette mini série sur l’hygiène numérique. Ensemble, nous avons exploré les bases de la sécurité en ligne, appris à sécuriser vos mots de passe, à protéger vos communications, vos fichiers et votre vie privée, et même à naviguer anonymement sur l’internet alternatif. Mais ce n’est que le début de votre aventure !

Dans les prochains articles, nous plongerons dans des sujets plus spécifiques et techniques, conçus pour ceux qui veulent aller plus loin :

- Navigateurs sécurisés : Comment choisir et configurer un navigateur qui respecte votre vie privée.

- Moteurs de recherche alternatifs : Pour des recherches sans traçage.

- Gestionnaires de mots de passe : Pour ne plus jamais oublier vos clés numériques.

- Messageries et emails chiffrés : Pour des conversations vraiment privées.

- Chiffrement et intégrité : Avec des outils comme GPG pour signer et protéger vos données.

Nous proposerons également de nombreux tutoriels d’installation pour des outils libres/open source et des systèmes d’exploitation comme GNU/Linux ou Android, afin que vous puissiez mettre en pratique toutes vos nouvelles connaissances, même si vous êtes technophile voire déjà initié, n'oubliez pas qu'on en apprend tous les jours.

Merci d’avoir suivi cette série. N’hésitez pas à poser des questions ou à partager vos expériences dans les commentaires. Et souvenez-vous : sur internet, votre sécurité et votre vie privée sont entre vos mains. Prenez-en donc soin !

❤️ L'équipe WikiLibriste.fr