Bienvenue dans le deuxième article de notre mini-série sur l'hygiène numérique du quotidien. Dans l'article précédent, nous avons posé les bases pour comprendre les enjeux et comment prendre soin de notre maison numérique. Cet article se penche sur un sujet crucial en terme de sécurité : les fameux mots de passe. Oui je sais, mécanisme que tout le monde redoute et maudit 😄

- Qui n’a jamais râlé en tentant de retrouver le bon mot de passe devant son site de vente en ligne préféré ?

- Qui n’a jamais cédé à la tentation du post-it sur son écran d’ordinateur pour se remémorer son mot de passe de session ?

- Qui n’a jamais écrit tous ses mots de passe sur une feuille de papier ou pire sur un outil numérique de type Google, synchronisé sur des serveurs ?

En fait, voyez les mots de passe comme les clés qui protègent votre porte d'entrée. Si elles sont faibles ou mal gérées, n'importe quel attaquant pourrait entrer. Mais pas de panique, nous allons voir ici comment envisager sereinement l'utilisation de ces clés, les rendre robustes et ajouter un gardien supplémentaire pour une authentification forte.

Prêt ? Allons-y !

Qu'est-ce que l'authentification ?

Le mot de passe

Pour bien comprendre l’utilité d’un mot de passe, intéressons-nous à son histoire.

Dans les années 60, un brillant ingénieur (oui, oui, brillant !) du MIT a eu besoin de donner accès à des étudiants à une partie des ressources du système informatique de l'université. Néanmoins, il fallait trouver un moyen d’identifier les étudiants (grâce à un identifiant), puis d’authentifier leur identité afin de leur autoriser l’accès aux ressources. C’est ainsi qu’il créa le mot de passe (« password » en anglais). Malheureusement à peine créé, et déjà détourné : un étudiant ayant besoin de beaucoup de ressources pour sa thèse a trouvé le moyen d’avoir le mot de passe des autres étudiants et ainsi avoir plus de ressources... eh oui, les mots de passe étaient stockés en clair dans un fichier !

Si le procédé a vite été détecté, l’auteur non. Celui-ci n’a avoué que 20 ans plus tard.

Ainsi, nous pouvons déduire deux conclusions majeures, qui sont aujourd’hui le socle de l’utilisation d’un mot de passe :

- Le mot de passe doit être créé de sorte que seul son créateur puisse le retrouver et il doit être assez fort pour résister à toute déduction (manuelle ou par le biais d'algorithme(s)). Bien sûr, cela demande aujourd’hui une sacrée dose de réflexion !

- Les mots de passe stockés sur un appareil doivent l'être de façon sécurisée et jamais en clair. Aujourd’hui, tout mot de passe stocké est, dans la plupart des cas, protégé par des mécanismes de hachage, additionné d’autres mécanismes (comme le salage par exemple).

Accès à l'information

L’authentification est un mécanisme important qui permet de confirmer la légitimité de la demande d’accès à une information.

Aller plus loin...

Pour mieux comprendre, voici deux exemples :

- Vous souhaitez accéder à votre ordinateur, vous le démarrez et, à l'écran, vous est proposée une page d'authentification. En effet, celui-ci est protégé par un mot de passe dit "de session". Si vous entrez le bon mot de passe, la légitimité est donc prouvée et l’accès au bureau et à vos documents vous est donné (sinon l’accès vous est refusé, vous aurez compris !).

En ce sens, vous avez prouvé que vous CONNAISSEZ le secret pour avoir accès à votre session. - C’est le même mécanisme lorsque vous souhaitez avoir accès à votre compte courriel (ou à votre compte Telegram, ou autre etc.). La seule différence ici est que vous prétendez être le titulaire d’une adresse courriel (ou bien n° de téléphone, ou n° de contrat, ou...).

À vous de prouver, avec le bon mot de passe, que vous CONNAISSEZ le bon secret et ainsi avoir accès au compte.

Ces deux exemples ci-dessus constituent une authentification à 1 facteur, c'est-à-dire via un mot de passe.

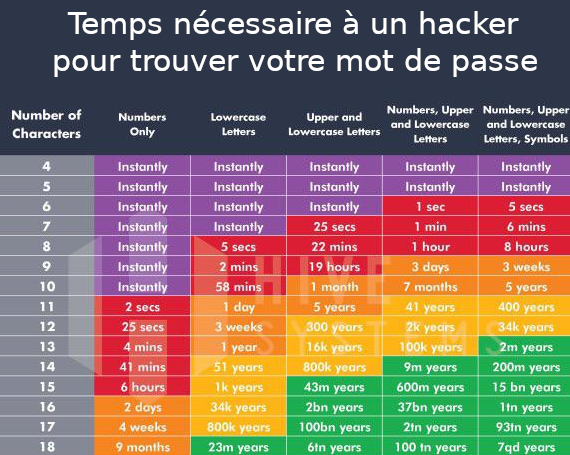

Ce procédé est très ancien, mais la plupart des experts en sécurité se sont très vite aperçus qu’un seul facteur constituait une brèche dans le principe d’authentification : en effet, un mot de passe peut être aujourd’hui connu ou déduit (par exemple en tentant toutes les combinaisons possibles jusqu'à l'obtenir - méthode "brute force"). Encore plus si celui-ci est faible (nous verrons plus loin comment gérer cet aspect !), et c'est malheureusement souvent le cas !

C’est pourquoi vous entendez souvent parler de « 2FA » ou « MFA » : en anglais 2FA ou (2)Two Factor Authentication, MFA ou Multi Factor Authentication. Ces techniques permettent de renforcer la sécurité de la demande d’accès, en ajoutant des étapes supplémentaires. Cette notion s’appuie sur des « facteurs » d’authentification dont le schéma de détermination est le suivant :

- Quelque chose que vous CONNAISSEZ

- Quelque chose que vous DÉTENEZ

- Quelque chose que vous ÊTES

Sachant qu’il est tout à fait possible d’activer un ou plusieurs facteurs en même temps, avec un minimum de 2 facteurs.

Nous parlerons de cette authentification plus loin.

Les facteurs d'authentification

Nous avons déjà appréhendé le premier facteur, l’exemple du mot de passe (le code PIN pourrait aussi rentrer dans cette catégorie). Mais vous utilisez assez souvent le mécanisme à 2 facteurs (2FA) sans probablement le savoir : votre carte bancaire, associée à son code secret constitue en fait une authentification à 2 facteurs (2FA) :

- le facteur 1, que vous CONNAISSEZ, est le code secret (assimilable à un code PIN),

- et le facteur 2, que vous DÉTENEZ, est l'objet carte bancaire.

Aller plus loin...

Lorsqu’il s’agit de décrire le mécanisme qui permet de vérifier le facteur que vous DÉTENEZ, il est souvent mention de la carte bancaire. Mais, ce n’est pas le seul item :

- une carte d'authentification pour sécuriser l’accès à votre ordinateur (professionnel bien souvent),

- un badge d’accès à votre entreprise,

- une clé de sécurité (aussi appelée token physique de sécurité, YubiKey ou Nitrokey par exemple),

- un token logiciel (généralement un certificat).

- un autre exemple d’authentification à 2 facteurs : vous avez un compte sur un site de vente en ligne. Lorsque vous souhaitez payer un bien, vous utilisez votre carte bancaire. Lors de la transaction entre le site vendeur et votre banque, très souvent votre banque vous demandera de rentrer un code unique et temporaire de 4 à 6 chiffres reçu sur votre téléphone par SMS ou par e-mail. Le téléphone constitue ici le facteur que vous DÉTENEZ, et le code unique le facteur que vous CONNAISSEZ. Nous sommes bien ici en face d’une authentification 2FA (facteurs 1- et 2-).

Le troisième facteur, le facteur d’inhérence, est souvent assimilé à l’empreinte digitale. Il s'agit ici de la biométrie : un ensemble de technologies et procédés de reconnaissance, d’authentification et d’identification des personnes à partir de certaines de leurs caractéristiques physiques ou comportementales. Ce facteur lié à l'inhérence n'est donc pas limité à l’empreinte d'un doigt. Il est associé principalement à toute biométrie, incluant empreinte digitale, mais aussi reconnaissance faciale, reconnaissance vocale, reconnaissance d’iris... allant même jusqu’à inclure la reconnaissance par comportement biométrique (exemple : la démarche d'une personne), ou la dynamique de frappe sur un clavier.

Un exemple ici est le fait d’utiliser votre empreinte digitale pour déverrouiller votre téléphone : le téléphone correspond au facteur que vous DÉTENEZ, votre empreinte au facteur que vous ÊTES (facteurs 1- et 3-).

Un dernier exemple pour vous montrer l’étendue des possibilités de l’authentification multifacteurs (MFA). Souvent aperçus dans les films d’action, certains procédés d’authentification existent bel et bien, pour des données extrêmement critiques.

Voici le scénario : un utilisateur souhaite accéder à un datacenter où des données critiques sont entreposées, voici ce qui pourrait être fait :

- L’utilisateur possède un badge d’accès : ceci constitue le facteur de possession (ce que vous détenez).

- Lors du badgeage à la porte d’entrée du datacenter, un appareil demande à l’utilisateur un code PIN à 9 chiffres : ceci constitue le facteur de savoir (ce que vous connaissez) ;

- Puis l’appareil laisse place à un second appareil, d’identification biométrique à reconnaissance d’iris : ceci constitue le facteur d’inhérence (ce que vous êtes).

Voici à quoi ressemblerait une 3FA !

Le dernier facteur est encore peu utilisé de nos jours, et seulement pour des situations sensibles ou des entreprises ayant des données critiques ou des personnes à protéger. Ce facteur s’appuiera sur l’adresse IP d’où part la demande d’authentification, voire sa géolocalisation.

Quel futur pour les mots de passe ?

La question est judicieuse, à l'heure où tous les chercheurs et experts tentent de trouver une solution pour améliorer l'authentification par mot de passe. Nous entendons de plus en plus parler de fonctions ou procédés « passwordless ». Ce procédé vise à autoriser un accès à un utilisateur sans qu’il ne rentre aucun mot de passe.

« Bon OK, ça j’avais compris en traduisant de l’anglais, mais concrètement... »

Concrètement, nous avons déjà vu dans la partie précédente l’authentification multifacteurs (MFA). Mais attention cependant de ne pas confondre les 2 mécanismes :

- le MFA ajoute « n » couches d'authentification en plus de l’authentification par mot de passe,

- le passwordless lui n’a pas besoin d’un secret connu (facteur 1, c'est à dire le mot de passe, par exemple) mais implique l’utilisation des autres facteurs pour s’authentifier :

- Quelque chose que vous DÉTENEZ

- Une de vos CARACTÉRISTIQUES PHYSIQUES

- LE LIEU où vous vous situez

Par exemple : utilisation d’un token physique de sécurité de concert avec l’empreinte digitale...

Il est également tout à fait possible d’utiliser ces facteurs en même temps, auquel cas nous nommerons ce procédé « MFA-passwordless » !

« Youpi c’est la fin des mots de passe !! ».

Alors, pas tout à fait, gardons notre sang-froid... Même si théoriquement il est vrai que ce mécanisme permet de se passer d'un facteur encombrant lors de l’authentification, certains points sont encore problématiques : par exemple, suivant la configuration de votre token physique, si celui-ci n'est configuré qu'avec le facteur de possession, le vol de votre token physique implique une compromission de votre compte : il suffit alors à l'attaquant de toucher le token pour s'authentifier (si en plus ce token fait office de moyen d’authentification pour plusieurs de vos comptes, tous ces comptes sont potentiellement compromis !) ; bien souvent, nous associons une seconde partie avec un PIN ou une biométrie pour réduire ce risque. Également, cela ne protège pas non plus contre des failles connues comme le SIM swapping, ou certains logiciels malveillants. Aussi, nous savons que certains lecteurs d’empreintes digitales ou lecteurs d’empreintes de visage peuvent être contournés (cf. compromission des technologies Apple Touch ID et Face ID, par exemple). Même si les grandes entreprises commencent à implémenter ce procédé, celui-ci n’est toujours pas très répandu. Les difficultés d’implémentation dans les infrastructures sont assez importantes car le coût d’implémentation est énorme.

Donc une chose est sûre, le mot de passe n’est pas encore prêt de disparaître. Vous en avez pour un petit moment encore !

Pourquoi vos mots de passe comptent autant ?

Nous l'avons vu plus haut, le mot de passe est comme la clé de votre maison numérique. Il prouve que vous êtes bien le propriétaire des comptes liés à ce mot de passe. Mais si cette clé est trop simple ou qu'elle ouvre toutes vos portes (garages, seconde porte d'entrée, toilettes, caves, cachettes secrètes...), les attaquants n'auront aucun mal à fouiller...

Oui, 80 % ! Ça fait réfléchir, non ?

Alors que risque-t-on avec des mots de passe faibles et si un attaquant met la main sur ces mots de passe ? Les conséquences peuvent être graves :

- Usurpation d'identité : avec votre boîte mail par exemple, il y a des possibilités de réinitialiser tous vos autres mots de passe

- Vol d'argent : il peut accéder à votre compte bancaire et vider vos économies, même si depuis quelques années, les banques mettent en place l'authentification multi facteurs.

- Chantage : il trouve des données sensibles (photos, vidéos, messages...) et peut vous convaincre de le rétribuer à la menace de tout mettre sur internet ou d'envoyer cela à votre travail !

Comment fabriquer une clé solide ?

Nous l’avons vu plus haut, créer un mot de passe extrêmement fort peut déjà vous couvrir face à la majorité des tentatives d'intrusions. Choisir un mot de passe comme « 1234 », « Choupette1982 », « Misssunshine » ou « Pepperonipizza2000! » et bien d’autres relève aujourd’hui de l’hérésie informatique (malheureusement on le voit encore trop souvent !).

Pour créer un mot de passe fort, il faut trois ingrédients simples :

- Longueur : au moins 12 caractères. Plus c’est long, plus c’est dur à casser.

- Complexité : mélangez majuscules, minuscules, chiffres et symboles (comme @ ou !).

- Unicité : chaque compte doit avoir son propre mot de passe, jamais le même mot de passe utilisé plusieurs fois.

Aller plus loin...

Chaque site nécessitant un compte avec un couple [nom d’utilisateur ; mot de passe] doit contenir un mot de passe unique, qui n’a jamais été utilisé sur un autre de vos comptes. La raison est très simple : vous évitez en choisissant un mot de passe unique, dans le cas éventuel d'une fuite de données (qui arrive plus souvent que vous ne le pensez), de retrouver ce mot de passe sur les darknets, compromettant ainsi TOUS vos comptes ! La situation est en fait encore pire en ayant un mot de passe unique (quand bien même il serait "ultra-sécurisé"!!) :

- Ultra sécurisé ("ultra secure", comme le disent certains !) ou pas, si votre mot de passe est dévoilé, peu importe sa robustesse !

- Et généralement, nous ne sommes pas avertis rapidement de ces fuites de données, donc vous mettez à risque la totalité de vos comptes (qui pour certains peuvent être sensibles) sans forcément le savoir et prendre des mesures (changement de mot de passe).

- Egalement, dans le cas d'une fuite de données, vous devrez changer le mot de passe de TOUS vos comptes.

Des exemples concrets

On oublie donc les "choupi123" ou "1bonjour". Préférez quelque chose comme "lunE@2025!briLLe" ou bien "chatoN0?Baluchon9". D'ailleurs, nul besoin de les retenir par cœur, nous allons voir plus loin comment faire.

Les pièges à éviter

- Mots simples : "amour" ou "soleil" ? Les attaquant devinent en un clin d’œil ce type de mots courants avec les outils actuels.

- Informations personnelles : Votre anniversaire ou le nom de votre chat, les prénoms des enfants, le nom de son toutou, les hobbies et toute activité personnelle qui peuvent facilement se retrouver sur les réseaux sociaux.

- Suites logiques : "123456" ou "qwerty" sont testés en premier par les attaquants.

- D'autres astuces :

- On évite la majuscule en début de mot de passe.

- On évite le caractère spécial en fin de mot de passe.

- On évite les chiffres en début et fin de mot de passe.

- Vous pouvez également créer votre propre façon d’obfusquer votre mot de passe, par exemple : « jsistorienvoia » peut devenir « js%stor%envo%a » (on ajoute un % à la place du i)

- Attention : Veillez à ne pas tester vos mots de passe sur des sites internet qui proposent ce service, y compris sur des sites de sociétés très connues, et y compris s'ils vous disent qu'ils ne collectent pas les données. Vous ne savez pas qui est concrètement derrière ces sites internet, et quels seraient les algorithmes ou les codes implémentés, voire dans le pire cas qui pourrait intercepter la requête avec le mot de passe à l’intérieur !

Un mot de passe est un secret, et doit le rester pour tout le monde, y compris votre conjoint(e) ou vos enfants. - Une dernière chose : ne pas partager. Même à un ami, jamais ! C’est comme prêter votre clé sans savoir qui pourrait la copier à la serrurerie.

L’astuce de la phrase secrète

Il est également possible, voire même tout à fait conseillé aujourd'hui, d’utiliser des « phrases de passe » (passphrase). Par exemple : « suis bois orchidee cheval ». Une phrase de passe consiste à choisir une suite de mots formant une phrase mais n’ayant aucun sens, avec l'objectif de pouvoir le mémoriser simplement. On pourrait tout aussi bien combiner.

Une technique afin de choisir vos mots : le lancé de dés ou diceware.

Une dernière astuce

Enfin dernière technique relativement récente : la stratégie du mot de passe en double aveugle. Dénomination assez barbare mais finalement plutôt simple ! Il s'agit ici de découper les mots de passe en 2 parties, la partie courte et la partie longue ; la partie longue étant stockée dans un gestionnaire de mots de passe ou retenue de tête (bon courage!) et la partie courte sera unique et pourra être aisément gardée en mémoire (code PIN ou mot simple).

Scinder en 2 un mot de passe (avec une partie courte pouvant être mémorisée simplement) peut complexifier la tâche d'un attaquant pour retrouver ce mot de passe, y compris même s'ils ont réussi à avoir le mot de passe long.

Exemple : mettons que votre partie courte soit "abcd5". Nous créons un mot de passe avec notre gestionnaire, par ex. "sdf6#ds5!f65s78)". Le mot de passe intégral sera donc en fait "sdf6#ds5!f65s78)abcd5".

Gérer ses mots de passe sans paniquer

Bien, maintenant que vous avez compris que chaque compte doit être protégé par un mot de passe unique, vous pourriez me dire : "Mais si j’ai un mot de passe différent pour chaque compte, je risque de tout oublier ?!" Dans ce cas, nous avons une solution : les gestionnaires de mots de passe.

Un coffre-fort numérique

Un gestionnaire de mots de passe, c'est comme un coffre-fort ultra sécurisé où vous allez ranger toutes vos clés (les mots de passe). L'idée est de ne retenir qu'un seul mot de passe (que l'on appelle la clé maîtresse), très fort qui s'occupera du reste : il créera des mots de passe complexes, les stockera de façon sécurisée, voire remplira automatiquement les champs identifiant/mot de passe sur les sites web.

Nous détaillons tous les gestionnaires de mots de passe recommandés dans cet article :

Ajouter un gardien avec le 2FA

Choisir un mot de passe béton, c'est une excellente chose. Mais que faire si ce mot de passe fuite ? Cela arrive parfois, très peu souvent, mais le risque zéro n'existe pas. C'est ici qu'arrive l'authentification multifacteurs (MFA) ou plus simple l'authentification à 2 facteurs (2FA) que nous avons évoquée en début d'article via les facteurs d'authentification.

Imaginez votre porte d'entrée avec votre verrou fort (le mot de passe), le 2FA serait un second verrou avec un code spécial pour entrer. De sorte que même si quelqu'un a la clé, il lui faut encore connaître le code spécial. Cela devient extrêmement compliqué pour lui !

Comment cela fonctionne ?

Donc, en plus du mot de passe, il vous sera demandé de fournir une deuxième preuve que c'est bien vous qui vous connectez :

- Soit par un code transmis par SMS ou Courriel.

Attention : cependant à l’utilisation du 2FA avec SMS/courriel : il doit être limité uniquement aux cas où vous n’avez pas d'alternative. Si l'on vous donne le choix, préférez d’autres méthodes que nous listons ci-après.

- Soit via une application 2FA, comme Aegis (on évitera les Google Auth, Microsoft Auth, etc.). Ces applications utilisent des fonctions OTP (One-Time Password).

Nous présentons les solutions recommandées concernant ces applications 2FA.

- Soit avec une clé physique, aussi appelée token physique de sécurité (YubiKey ou Nitrokey par exemple).

Où l'activer ?

En premier lieu sur tous vos comptes sensibles ou critiques : banque, courriel, finance, cloud sécurisé.

En second lieu sur les autres sites qui vous permettent de l'activer, surtout sur les réseaux sociaux si vous en avez encore.

Cherchez cette option dans les paramètres de sécurité. Cela prend 1 minute mais augmente d'un facteur 100 votre niveau de sécurité.

Les erreurs à ne pas faire

Oui comme toute technologie, on veillera à éviter certains pièges :

- Afin de rendre plus simples les connections, les sites proposent souvent maintenant une façon de s'authentifier au travers des comptes Google, Facebook ou Microsoft (ou autre GAFAM) : ne jamais vous authentifier en utilisant ces mécanismes d’authentification. Bien que ces méthodes soient très pratiques à l'usage, cela comporte un risque : comment être sûr que le site en question soit de confiance, comment être sûr que celui-ci ne va pas tout simplement collecter vos données personnelles voire même vos identifiants ? Vous ne le pouvez pas. Il est donc préférable de créer un compte unique. Voilà aussi pourquoi un gestionnaire de mots de passe est utile. Utilisez-le donc afin de simplifier la chose !

- On évitera également de cliquer sur des liens suspects : un courriel suspect qui parle de réinitialisation ? Ignorez-le et vérifiez directement avec le site ou la personne émettrice du courriel en question.

Pour résumer

Pour protéger votre maison numérique :

- Créez des mots de passe forts et uniques, passphrase si possible

- Utilisez un gestionnaire de mots de passe

- Activez le 2FA où vous le pourrez

- Restez toujours prudent : pas de partage, pas de clic hasardeux, pas de réutilisation

En respectant ces habitudes, votre espace numérique sera beaucoup plus sûr. Pour bien comprendre l'environnement numérique, notre mini-série va maintenant se pencher sur les menaces du quotidien. C'est notamment dans cet article que vous comprendrez mieux les attaques par hameçonnage (ou phishing) que nous évoquons ici (le fait d'éviter de cliquer sur des liens malicieux).

Prochain article accessible ici.