Bienvenue dans le troisième épisode de notre mini-série sur l'hygiène numérique du quotidien. Dans les articles précédents, nous avons posé les bases de l'hygiène numérique et l'importance de rendre robuste la manière de s'authentifier sur vos comptes (mots de passe et 2FA). Ces mesures sont comme des verrous solides sur la porte de votre maison numérique. Mais même avec ces protections en place, il existe d'autres moyens de vous attaquer. Aujourd'hui, nous nous penchons sur les différentes menaces usuelles, leurs définitions, leurs impacts, histoire de vous sensibiliser aux stratégies des attaquants afin de mieux les contrer.

Malwares et virus : les intrus invisibles

Il est intéressant de savoir faire la différence entre les types de menaces que nous pouvons rencontrer, ou qui sont à l’origine d’une compromission :

- Un « malware » (malicous software) est un terme anglais qui désigne un logiciel malveillant. Ici, le terme logiciel se rapporte à tout programme informatique, document ou fichier qui est stocké sur un disque dur ou transmis via un réseau.

- Un « virus » est un logiciel malveillant qui se propage en infectant d’autres fichiers sur votre appareil, un peu comme une grippe, mais version numérique.

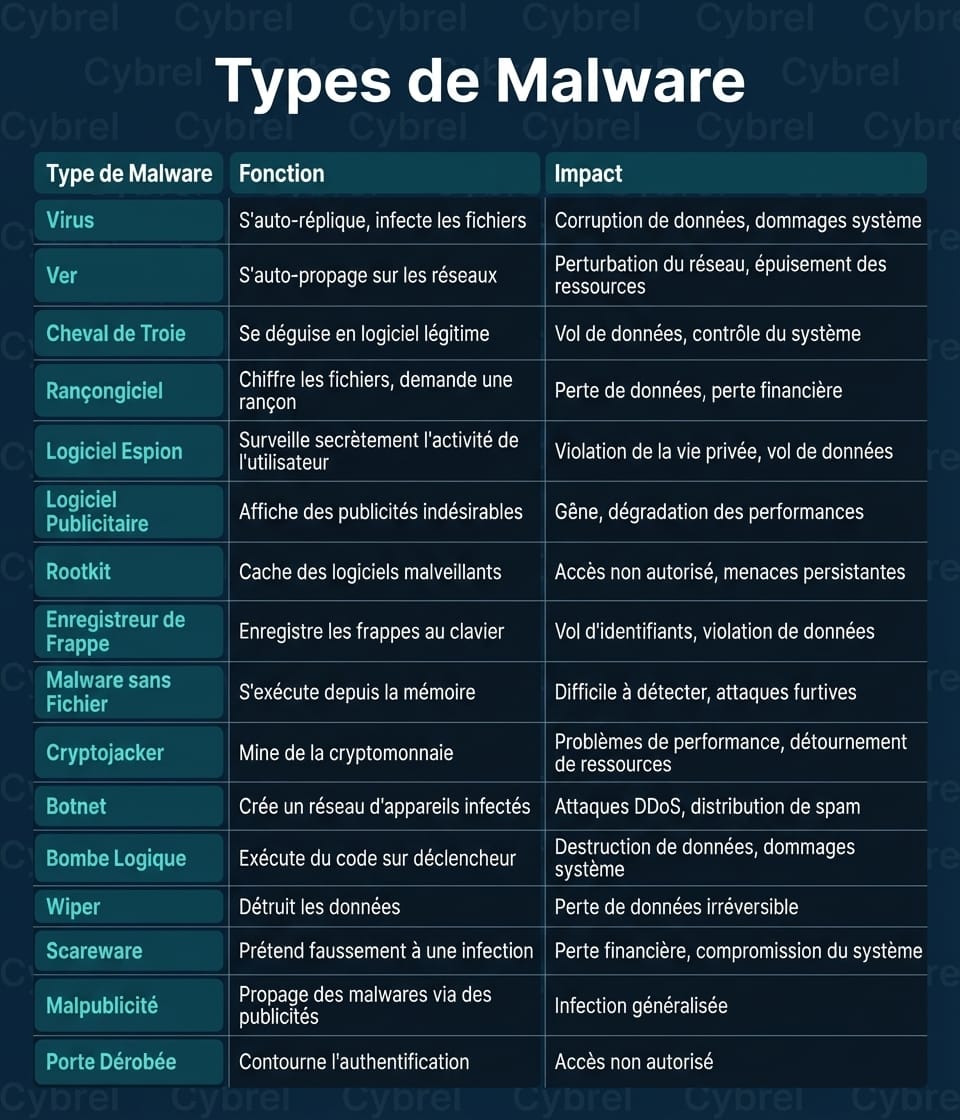

Vous l'avez donc déduit, le terme malware, plus large, désigne tous les logiciels conçus pour nuire. Un virus est en fait un type de malware. Voici une idée des principaux types de malwares qui circulent à ce jour :

- Les virus : des bouts de codes informatiques attachés à des programmes informatiques eux-mêmes. Un virus est créé pour infecter un équipement et se propager à d’autres équipements (finalement un peu à la manière d’un réel virus qui se propage dans le corps humain d'une personne à une autre !). L’idée est d’effectuer toutes sortes d’opérations afin de corrompre la ou les machines cibles : altération, réécriture, suppression de données... Le résultat est un équipement instable et lent, voire non fonctionnel.

- Les chevaux de Troie (« Trojan » en anglais) : un programme informatique qui a l’air tout à fait normal, à ceci près qu’il cache une fonction malveillante dans ses entrailles. Par exemple, une personne télécharge un lecteur de vidéos d’un site internet inconnu, pensant trouver un outil capable de lire un format de fichier, mais donnant au final un accès complet à un attaquant sur la machine cible ; c'est l'idée d'un cheval de Troie.

- Les "rootkits" : un joli ensemble de programmes malveillants, dissimulés et vus comme normaux par des anti-virus, qui permet de donner un accès libre à distance à un attaquant. Alors, comme cela, la différence entre un Trojan et un Rootkit n'est pas évidente... Mais quand un trojan est plus susceptible d'être détecté par un anti-virus classique, un rootkit sait se dissimuler plus encore, et est très complexe à entièrement supprimer de la machine infectée. Il mérite un outil de détection particulier.

- Les rançongiciels (« ransomware » en anglais) : là encore un joli logiciel malveillant qui vient chiffrer vos données personnelles. Cela rend donc vos données illisibles, sauf si vous détenez la clé (de déchiffrement). C’est là que l’attaquant entre en jeu et vous demande de payer une somme (une rançon donc) en échange de la clé de déchiffrement ou du mot de passe. La menace sera souvent de diffuser publiquement les informations si vous n’acceptez pas de payer cette rançon. Voilà pourquoi c'est assez problématique pour les entreprises par exemple.

- Les logiciels espions (plus connus sous le nom de « spywares ») : des logiciels capables de collecter et transmettre toutes informations utiles sur un utilisateur ou un système, à l'insu de l'utilisateur : mots de passe, activité internet ou réseau privé, appuis sur les touches clavier, etc. Représentés par 2 types : les « keyloggers » ou enregistreurs de frappe qui journalisent toutes les touches tapées sur votre système et les « adware » qui vont sournoisement vous afficher des publicités afin de vous pousser à cliquer sur l'une d'entre elle et ainsi voler des données confidentielles que vous pourriez donner (carte bancaire, etc.).

- Les bots et botnets : vous avez tous déjà entendu parler des "bots", ou plus simplement appelés "robots internet". Un robot est un logiciel qui automatise des tâches sur internet. Par exemple : il existe des bots pour les gamers, des bots sur Telegram, des socials bots... Il en existe de toutes sortes, mais ceux qui nous intéressent ici sont les bots malveillants. Des bots malveillants sont bien sûr conçus pour automatiser des tâches d'intrusion et de compromission d'une ou plusieurs machines ; dans le dernier cas, on parlera de "botnets", car les bots sont reliés en réseau. Plusieurs types :

- des bots qui aspirent des pages internet et les données associées afin d'en générer des copies frauduleuses,

- des bots servant à des attaques DoS ou DDoS (Denial of Service ou Distributed DoS),

- des bots qui scrutent les sites internet à la recherche d'adresses courriel en clair ou d'adresses postales...,

- des spambots (affichage de publicités intempestives (spams)), etc.

Il existe bien sûr d’autres types de malwares comme par exemple les backdoors, les fileless malwares, les logiciels malveillants sur téléphone portable...

Les différents types de malwares

Par extension, nous utilisons souvent le terme d’anti-virus, bien que réducteur, car les anti-virus aujourd’hui sont capables de détecter bien plus que les virus. Mais, nous voyons apparaître, depuis quelques années maintenant, des logiciels de type « anti-malware » : ces logiciels bien que pouvant se rapprocher des anti-virus détectent plus de types de malwares, via des mécanismes différents (signature vs méthode heuristique ; dont ce n’est pas l’objet de l’article). Ils sont de toute manière tout à fait complémentaires.

Vous avez maintenant les clés pour vous la péter avec vos amis 😄 !

Quelques exemples

En 1999, le virus "Melissa", sous la forme d'une macro Word, a coupé les serveurs mails, ce qui a impacté plus de 300 entreprises avec des millions de $ de dégâts.

En 2005, environ, a été découvert un cheval de troie puissant, nommé "Zeus", qui introduisait du code dans le navigateur et siphonnait identifiants et virements, une usine à cash pour le grand banditisme.

En 2010, le rootkit "stuxnet" a ciblé les automates industriels des centrifugeuses nucléaires iraniennes. Il est connu pour être le premier malware à avoir des impacts physiques sur du matériel.

En 2016, le bot "Mirai" a eu un impact non négligeable sur l'internet mondial. L'attaque a notamment coupé Twitter, Netflix, Spotify pendant des heures et a révélé les failles dans les systèmes IoT.

En 2017, le rançongiciel "WannaCry" a bloqué des milliers d’ordinateurs en exploitant une vulnérabilité sur un système Microsoft Windows. Ceux qui n'avaient pas fait les mises à jour ont payé le prix fort.

- Mais nous aurions pu citer "Notpetya" (2017) ou "Lockbit" (2019), assez connus.

En 2021, la découverte d'un enregistreur de frappe, "Redline stealer", a impacté des centaines d'utilisateurs notamment sur le vol de leurs actifs crypto.

En 2021, nous avons découvert de façon inopportune l'existence d'un spyware de type institutionnel, vendu à des États pour surveiller leurs dissidents ; la société a déposé le bilan sous pression judiciaire !

Comment arrivent-ils sur votre machine ?

Bien que diversifiées, ces menaces s'infiltrent peu ou prou par les mêmes biais :

- Via des courriels : dans des pièces jointes, qu'elles soient sous forme de fichier ou d'image voire de vidéo, ou bien un lien cliquable

- Via des sites web douteux : dans des pages spécifiques infectées par du code caché, ou des publicités malicieuses

- Sur des clés USB : oui, oui, vous avez bien lu. Vous seriez surpris du nombre de personnes qui ramassent des clés USB par terre et les branchent sur leur ordinateur pour voir ce qu'il y a dessus ! Malheureusement, bien souvent il s'agit d'un malware. Principalement connu dans le monde professionnel pour exfiltrer des données.

- Via des téléchargements de fichiers : bien entendu, télécharger des exécutables (exe, msi, apk...), des documents, des fichiers ISO (copie numérique d'un disque physique, par exemple un système d'exploitation), etc. vous expose. Encore plus s'ils proviennent des sites tiers qui ne fournissent aucun moyen de vérifier l'intégrité de ces fichiers.

Comment s'en protéger ?

- La principale façon de se prémunir de ces menaces est de toujours rester prudent. Par exemple on ne clique JAMAIS sur des liens hormis si vous êtes absolument sûr de l'expéditeur (et encore !), on n'ouvre pas des pièces jointes douteuses. Il vous faut toujours vérifier l'expéditeur, c'est non négociable.

- Mettre à jour ses appareils fait aussi partie des gestes barrières contre ces menaces. Simple, mais il faut s'y astreindre, nous en avons parlé dans le premier épisode de notre mini-série.

- Utiliser un antivirus/anti-malware, même si leur utilisation ne doit pas vous détourner de votre prudence quotidienne. Ces outils peuvent détecter voire bloquer les menaces basiques et connues. Attention, ils ne seront pas efficaces face à toutes les menaces, surtout récentes et complexes.

- Toujours utiliser des sources fiables, pour les téléchargements d'outils ou autres. C'est bien souvent malheureusement un vecteur que les attaquants utilisent beaucoup, surtout sur des systèmes Microsoft Windows.

Le phishing : l’arnaque qui vous tend un piège

Le phishing (hameçonnage) est une technique utilisée par les attaquants qui se font passer pour une personne ou une entité de confiance, comme une banque, Amazon, Google, voire même un ami, pour vous pousser à l'action ou à révéler des informations sensibles : identifiants, numéros de carte bancaire, etc. Il s'agit d'une arnaque déguisée en quelque chose de légitime.

En gros, vous recevez un courriel, un SMS ou un message (Whatsapp par exemple, ou Telegram) qui semble au premier abord authentique. Par exemple :

- "Votre compte a été piraté, cliquez ici pour changer votre mot de passe"

- "Veuillez confirmer votre paiement pour recevoir votre prix exceptionnel"

- "Un livreur n'a pas pu livrer votre colis. Cliquez sur ce lien pour reprogrammer la livraison"

- "Chers locataires, à ce jour nous vous informons de la mise à jour de nos coordonnées bancaires concernant le loyer pour le mois..."

- ... Nous n'allons pas bien sûr lister tous ces messages tant les attaquants redoublent d'idées à vous hameçonner

Bien entendu tous ces messages vous redirigeront vers un faux site, parfois même très bien copié du site original, où les données que vous entrerez seront volées dès que vous les saisirez.

Comment les repérer ?

Il y a évidemment beaucoup de signes dans ces messages, simples à voir comme :

- des fautes d'orthographe

- des formulations étranges

- une situation ubuesque

Mais parfois, il est difficile de percevoir le danger, surtout quand le message implique des actions immédiates (sous pression) ou bien dissimulées. Il convient donc de s'habituer à surveiller ces indices :

- Des expéditeurs louches, sous une adresse "info@hzkbatmj.lumorason.it.com" (bon là c'est plutôt criant), "support@banque-populair.fr" (un peu plus complexe à repérer : remarquez le "e" manquant), ou bien encore plus difficile à voir "gestion.immobilier.locative6@gmail.com" (ici il va falloir chercher sur internet pour voir que cette agence est fictive)

- L'urgence (exemple : "Agissez dans les 24h ou vous perdrez votre compte !") est souvent ce qui peut vous mettre sur la piste d'une possible arnaque. Aucune situation comme celle-ci ne requiert une urgence absolue, il est important de toujours vérifier l'expéditeur et l'action en question.

- Les liens dans les messages : aujourd'hui tous les outils permettent de voir l'adresse du lien pour éviter de cliquer dessus, ou bien survoler ce lien tout simplement pour voir l'URL. Ainsi vous pourrez aisément vous apercevoir que l'URL est très malicieuse (un mélange de chiffres et lettres sans signification réelle...)

Comment réagir ?

- Ne paniquez pas ! Jamais ! Toujours prendre un peu de recul. Ensuite, vérifiez vous-même en allant par exemple directement sur le site officiel en entrant vous-même l'URL. Ou contactez le dit expéditeur par un autre biais pour confirmer.

Exemple concret : En 2023, des faux courriels imitant parfaitement ceux de Netflix ont piégé plusieurs milliers d'abonnés avec un message alarmiste (urgence) sur un problème de paiement. Ceux qui ont cliqué ont perdu leurs identifiants et de l'argent.

- Ne cliquez pas ! Jamais ! Ignorez les liens et les pièces jointes, surtout si l'émetteur semble étrange. Votre instinct souvent est votre meilleure arme.

- Vous pouvez également signaler toute tentative d'arnaque :

- sur le site original en les contactant.

- sur les messageries du vrai site en question.

- sur Cybermalveillance qui s'occupe spécifiquement de cela afin d'aider les experts et chercheurs à mieux comprendre et lutter contre ces menaces.

Pour conclure : la vigilance avant tout

Les malwares et les tentatives de phishing peuvent exploiter une simple erreur humaine. Mais de bonnes habitudes et pratiques quotidiennes, associées à une vigilance vous permettront de déjouer la plupart des menaces actuelles.

Nous l'avons vu, ce n'est pas très compliqué, même si cela demande quelques réflexes. Dans le prochain article de notre mini-série, nous aborderons la vie privée en ligne : les cookies, les traceurs publicitaires et la notion de métadonnées. Vous pourrez y découvrir comment réduire votre empreinte numérique (limiter vos traces). D'ici là, restez prudent et protégez correctement votre maison numérique.

Par ici pour continuer notre mini-série...