Nous abordons ici quelques notions sur des services dont vous entendrez souvent parler : les VPN ou Virtual Private Network et le réseau Tor ou réseau en oignon :)

Introduction

De nos jours, naviguer sur internet sans se soucier de qui nous observe, c'est un peu comme sortir nu dans la rue en pensant que personne ne va regarder. Avec les gouvernements qui surveillent de plus en plus, les entreprises qui traquent chacun de nos clics pour nous bombarder de publicités, et les profils malveillants qui guettent la moindre faille, protéger sa vie privée en ligne n'est plus seulement une option – c'est devenu une urgence.

Aujourd'hui, nous allons plonger ensemble dans le monde des VPN ainsi que de Tor, ces deux technologies qui deviennent de plus en plus incontournables pour reprendre le contrôle de nos données.

Quelques notions

Mais avant de rentrer dans le vif du sujet, revenons sur quelques concepts clés.

Qu'est-ce que la vie privée en ligne, au juste ?

Nous l'avons évoqué dans un de nos articles de la mini-série mais revenons plus avant sur ce qu’est concrètement la vie privée en ligne : il s’agit d’un droit fondamental à contrôler toutes les données personnelles nous concernant, qui peut y accéder, comment elles sont utilisées et à quelles fins, et comment protéger ces données.

Nous avons souvent l’habitude d’imager cet environnement de données comme un journal intime : il est naturel de vouloir protéger ce journal, y compris de nos proches. À ce titre, nous voyons donc l’utilité d’ajouter des mesures adéquates afin de sécuriser le contenu. C’est la même chose avec nos données personnelles numériques. Sans mesures de protection adéquates, n’importe qui peut y avoir accès sans permission, menant parfois à des conséquences comme du ciblage publicitaire intrusif, voire pire, du doxxing (révélation d’informations personnelles à des fins malveillantes) ou encore du vol d’identité.

Mais alors, pourquoi est-ce si crucial de nos jours ?

Si vous lisez ces lignes, c’est que quelque part, vous vous doutez bien que les menaces sont partout aujourd’hui. Et vous avez raison. Soyons concrets et prenons des exemples : les fuites de données ("data breaches" ou "leaks") sont légions depuis quelques années, bien souvent à cause de failles de sécurité chez toutes sortes d’entreprises qui ne prennent pas la sécurité numérique comme un facteur important dans leur développement. Rien qu’en 2025, nous pouvons dénombrer quelques dizaines de fuites, citons par exemple les données de France Travail en juillet 2025 (affectant potentiellement 340 000 demandeurs d'emploi, avec noms, adresses email et numéros de téléphone exposés), ou bien la fuite chez PowerSchoolen en décembre 2024 (mais notifiée en 2025, touchant jusqu'à 62 millions d'individus avec des informations comme noms, contacts et numéros de sécurité sociale) ou bien encore celle chez YNH Heatlh System le 8 mars 2025 (impactant 5,5 millions de patients, avec données sensibles comme des informations médicales volées, menant à une perte de 18 millions de dollars) sans oublier les grandes plateformes GAFAM qui ont encore connu des fuites pour quelques centaines de millions d'utilisateurs. Ces incidents ne sont ni isolés, ni anodins : ils mènent bien souvent à la fraude, à du harcèlement ou même à des discriminations basées sur vos données de santé ou financières. Il en est même qui sont aujourd’hui victimes d’enlèvement en pleine rue grâce aux données qu’ils laissent.

Ceci n’est qu’un pan des risques qui pèsent sur votre vie privée en ligne. Il en est un autre, bien plus sournois et assez peu évoqué : la surveillance de masse. Bien entendu, nous savons maintenant depuis quelque années, que des régimes autoritaires comme la Chine, la Corée de Nord, l’Iran etc. utilisent des outils sophistiqués pour traquer leurs citoyens en ligne. Mais même en Europe, nous voyons fleurir depuis peu des lois ou projets de loi (DSA, Chat Control...) sur le numérique, sous couvert bien entendu d'une meilleure sécurité ou de lutte anti-terrorisme, mais qui étendent les pouvoirs des agences et dont les objectifs, ne nous faisons pas de mystère, sont la surveillance et le contrôle généralisé de la population. Sans oublier, bien entendu, la censure sur internet : dans certains pays, des sites internet entiers sont bloqués afin de contrôler ou filtrer l’information, limitant de ce fait l’accès à du contenu libre.

Ces exemples cités illustrent comment notre vie privée est constamment menacée et diminue avec le temps : nos habitudes en ligne (achats, connexions, visites de site, commentaires sur réseaux sociaux...) deviennent des paramètres utiles pour le profilage, la manipulation voire la restriction dans certains cas. À ce stade, l’objectif de sécurisation de nos données devient un enjeu majeur : c’est ici que la sécurité désigne les mécanismes techniques pour protéger ces données et dont font partie, par exemple, le chiffrement auquel nous dédions un article spécifique, ou les mécanismes de sécurité réseau (pare-feu, IDS...) qui empêchent les intrusions non autorisées.

Et c’est là que l’anonymat complète ce tableau, bien souvent confondu avec la vie privée, mais tout à fait distinct ; l’objectif de l’anonymat est de masquer votre identité afin que vos actions ne puissent pas être rattachées/liées à vous personnellement. Imaginez poster un commentaire sans que quiconque ne soit capable de le relier à votre identité – mais attention, cela va bien au-delà d'un simple pseudonyme. En effet, nous pouvons associer le pseudonymat à un certain niveau d'anonymat ; utiliser un faux nom ou un alias, en ligne, offre cela dit une forme faible de protection : le pseudonymat cache votre nom réel en premier lieu mais les outils numériques sont tels qu'ils permettent de tracer via d'autres moyens, comme l'adresse IP, l'email utilisé pour l'inscription (notamment si inscrit chez nos amis les GAFAM, comme Gmail !) ou encore des patterns de comportement qui peuvent permettre de vous identifier. Un niveau élevé d'anonymat requiert une maîtrise technique élevée : par exemple, mais nous le verrons plus en détails ensuite, utiliser Tor ne suffit pas en lui-même à vous garantir l'anonymat, car si votre objectif est de dialoguer sur des forums confidentiels, cela implique l'utilisation d'un email jetable ou anonyme, de poster depuis un appareil dédié sans trace, et d'éviter toute information qui pourrait se recouper avec votre identité réelle ! Pas simple.

Soulignons néanmoins que l'anonymat et la vie privée se renforcent mutuellement : perdre son anonymat peut mener à du doxxing, exposant donc des données privées ; mais violer la vie privée (fuite de données) peut faciliter la dés-anonymisation.

Tandis que la vie privée protège le « quoi » (les données elles-mêmes), l’anonymat protège le « qui » (votre identité) sans toutefois toujours sécuriser le « quoi » si les données ne sont pas chiffrées. Si l’on peut résumer, voici :

1️⃣ La VIE PRIVÉE : c'est le fait de contrôler l'usage de vos données personnelles.

2️⃣ La SÉCURITÉ : ce sont les outils pour protéger vos données personnelles.

3️⃣ L'ANONYMAT : c'est le fait d'empêcher vos données d'être liées à votre identité, de vous être attribuables (et le pseudonymat n'est qu'une couche superficielle, souvent insuffisante sans mesures avancées).

La vie privée est l’enjeu, et la sécurité et l'anonymat sont les moyens différenciés de garder cette vie privée réellement privée.

Mais rien n'est infaillible en ligne, et comprendre ces nuances aide à choisir les bons outils, comme VPN et Tor qui interviennent précisément pour renforcer ces aspects : le premier crée un bouclier sécurisé autour de vos données, le second masque votre identité au monde afin de brouiller les pistes.

Différences et Fonctionnements

VPN

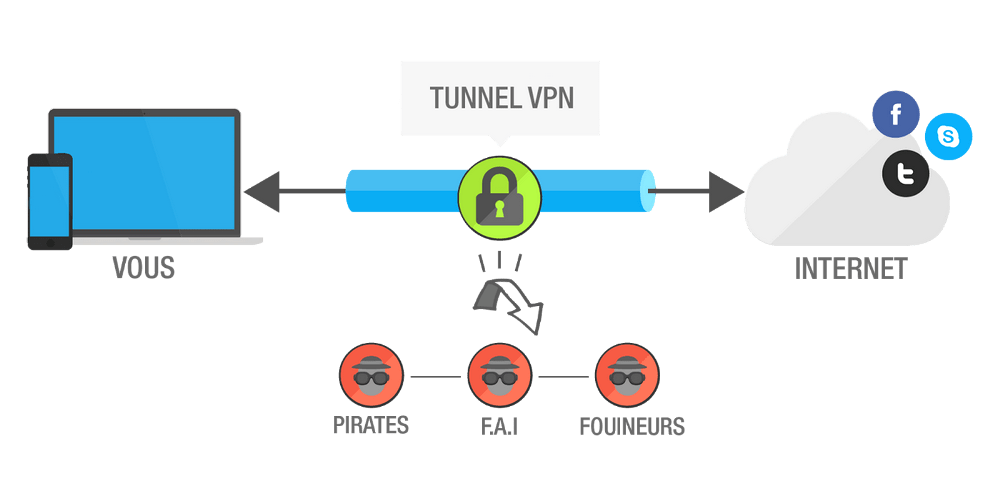

Démocratisé depuis quelques années et qui aujourd’hui fait couler beaucoup d’encre, le VPN ou « Virtual Private Network » (Réseau Privé Virtuel) est un mécanisme qui vous permet d’encapsuler vos données dans un « tunnel » sécurisé (on parle de "tunneling", ou tunnélisation). Une nouvelle fois, faisons preuve d'imagination : vous êtes sur une autoroute bondée.

- Sans VPN, tout le monde voit votre voiture et sa plaque d’immatriculation.

- Avec un VPN, vous entrez dans un tunnel secret où seul le destinataire chez qui vous êtes invité sait où vous allez, et il masque votre plaque et votre voiture des autres conducteurs.

Pratique, non ?

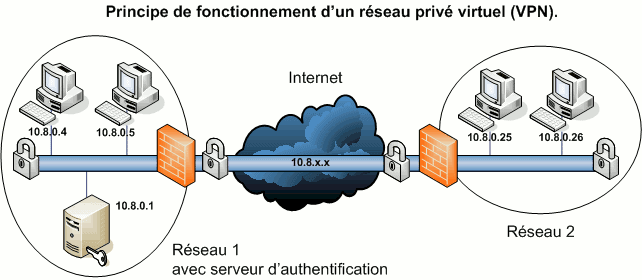

Techniquement, vous, le « client », initiez une connexion avec un « serveur » VPN. Le serveur met alors en place le tunnel. Vos données sont alors chiffrées jusqu'au serveur qui va recevoir les informations et les router vers la bonne destination. Ainsi, le destinataire voit l'IP du serveur et non la vôtre.

À l’origine, les VPN ont été conçus afin d’aider les grandes entreprises et agences étatiques à créer des « accès à distance » pour leurs collaborateurs, via une connexion hautement sécurisée, tout en passant par des réseaux publics. L'idée est de permettre un accès distant aux contenus d'une entité, que l'on soit à côté ou à l'autre bout du monde, le tout sur un réseau public (internet).

Ainsi par exemple : M. Smith, agent du renseignement basé à Bangkok, ayant besoin d’informations sensibles, se connecte sur son ordinateur par le biais d’un VPN afin d’avoir accès aux serveurs de l’agence directement. Les serveurs sont basés à Brême. Ainsi, il peut lire des documents comme s’il était à Brême, dans les locaux.

Ce mécanisme s’est étendu au grand public et d’une façon un peu différente de celle d’origine : vous, le client, initiez une communication (un tunnel) avec un serveur d’une société mandataire qui vous a vendu un service VPN (NordVPN, Cyberghost VPN, ProtonVPN...). Ce mandataire est donc en charge de router vos informations vers la bonne direction comme nous l'avons vu plus haut.

TOR

Tor pour « The Onion Router », vous allez comprendre pourquoi... À l’origine, ce réseau était utilisé par des agents du renseignement US ; le concept ayant en effet été développé dans des laboratoires militaires américains dans les années 90. Ce n’est qu’à partir de 2004 que cette technologie fut libérée au grand public, puis connue sous le nom de The Tor Project.

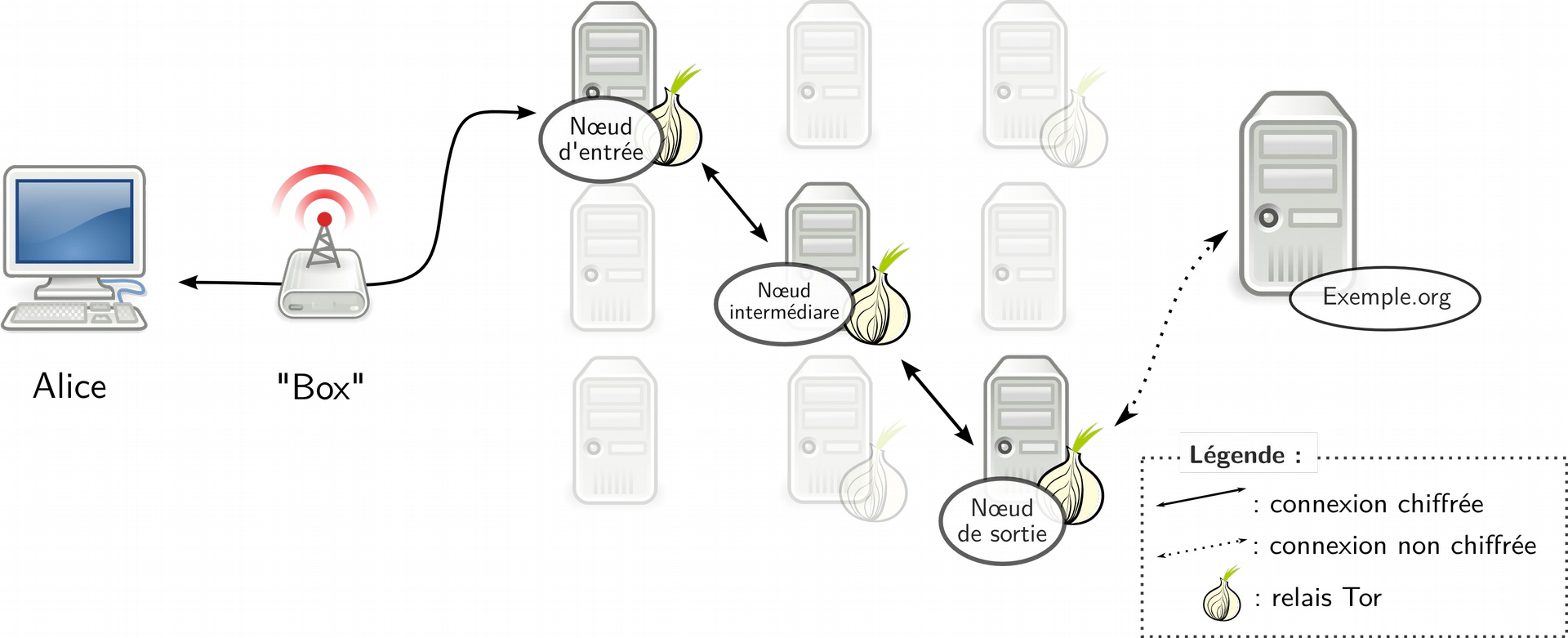

La technologie de « routage en oignon » repose sur le principe de routage via des relais, relais par lesquels l’information passe successivement. Dans ce mécanisme, les données sensibles de l’émetteur (adresse IP...) ne sont connues que par le premier relais (que l’on nomme nœud d’entrée), et la destination demandée par l’émetteur n’est connue que par le dernier relais (nommé nœud de sortie). Entre ces 2 relais, l’information passe par un relais intermédiaire et complique considérablement le traçage. Afin de protéger les informations en transit, le message est chiffré autant de fois que le nombre de relais (en l'occurrence ici 3 pour Tor), de sorte à obtenir une protection par couches qui, schématiquement, ressemblent aux couches d’un ... oignon !

Cependant, comme tout mécanisme, Tor possède aussi ses inconvénients :

- le relais d’entrée sait potentiellement vous identifier, même s’il ne peut pas lire le contenu de l’information en transit car l’information est protégée (chiffrée par couches), il reçoit les quelques données non protégées comme votre adresse IP publique et quelques autres métadonnées.

- le relais de sortie connaît le destinataire, même s’il ne connaît pas l’émetteur (vous), et peut aussi potentiellement accéder au contenu car celui-ci a été dépourvu de toutes les couches de sécurité Tor ; ainsi, le contenu est probablement non chiffré à l’exception d'une communication effectuée avec un protocole sécurisé de bout en bout (par exemple visiter un site en HTTPS (S pour Secure)), auquel cas cette partie de la communication sera protégée et non lisible par le nœud de sortie.

Vous comprenez donc que cette technique permet d’augmenter votre "anonymat" à un certain niveau (je vous renvoie ici à l'introduction et l'explication des concepts clés) : en effet, le destinataire à qui vous vous adressez ne peut savoir que c’est vous qui lui parlez. Mais elle ne permet pas nécessairement de protéger de bout en bout les informations en transit car tout dépend du protocole de départ.

On résume...

Pour visualiser un peu mieux tout cela :

- VPN :

- Vous → Serveur VPN (chiffrement total) → Internet

Schéma simple :

- Vous → Serveur VPN (chiffrement total) → Internet

- TOR :

- Vous → Nœud d'entrée (voit votre IP, pas le contenu) → Nœud intermédiaire (ne voit rien) → Nœud de sortie (voit votre destination, pas vous) → Internet

Schéma :

- Vous → Nœud d'entrée (voit votre IP, pas le contenu) → Nœud intermédiaire (ne voit rien) → Nœud de sortie (voit votre destination, pas vous) → Internet

Avantages et Inconvénients

Maintenant que nous maîtrisons les concepts et les objectifs, plongeons nous dès lors sur les forces et les faiblesses de ces technologies et épluchons le marché afin de déceler les pièges.

Bien comprendre les VPN

Comme tout outil, les VPN ont des avantages et des limites. Les mandataires de service VPN sérieux fournissent en général de bons débits pour le streaming et un certain confort pour le télétravail (si accepté par votre entreprise). Ils créent ce tunnel chiffré entre votre machine et les serveurs VPN, ce qui tend à réduire certains risques, par exemple, sur les WiFi publics, et permettent la plupart du temps de contourner la censure ou le géo-blocage.

Mais tout cela s’accompagne d’inconvénients : ce mandataire, même s’il vous vend une "politique renforcée de confidentialité", des promesses d'anonymat ou une « no-log policy » (c’est-à-dire aucune conservation de journaux de vos connexions et de votre adresse IP), reste dans tous les cas une "boite noire". Vous n’avez aucun moyen de vérifier que cette entreprise tient parole, et même avec des audits ponctuels ou des serveurs configurés avec un haut niveau de confidentialité (RAM-only, etc.), vous devez tout de même lui faire confiance! Ses politiques peuvent changer du jour au lendemain, ou pire simplement, il peut vous mentir. N'oubliez également pas que si leurs serveurs VPN sont localisés dans des pays où la législation impose de collaborer avec les autorités (USA, UK, France, Allemagne, par exemple), ce mandataire est obligé de fournir les données qu'il a en sa possession, voire mettre en place une surveillance ciblée.

Ainsi, si le concept de VPN grand public a permis à beaucoup de contourner le géo-blocage ou la géo-restriction et la censure, la confiance en ces mandataires s’est petit à petit érodée : ces entreprises, rachetées les unes par les autres par des consortiums, deviennent de plus en plus importantes, avec de liens opaques, et la confiance que nous pouvons leur accorder aujourd’hui n’est plus aussi grande que par le passé.

Par ailleurs, il s’est avéré que certains mandataires avaient menti sur leur politique « no-log ».

Le choix d'un VPN pour un particulier est, par conséquent, une tâche qui nécessite de récolter un ensemble d'éléments permettant d'établir une confiance relative et raisonnable envers le service. Nous reviendrons sur ce point, après la présentation du réseau Tor.

Note 1 : Attention aux VPN marketing

Vous ne trouverez dans cet article aucune mention des services VPN présentés par des streamers, comme Cyberghost, Surfshark, ExpressVPN, Kickmyass, Hide me, PureVPN (la liste est longue, mais grosso modo dès qu'un streamer y fait mention, vous pouvez être sûr que l'outil est plus marketing qu'autre chose) ; pour une raison évidente, ces services n'offrent pas le niveau de vie privée "minimal" attendu d'un tel service, de par la mécanique même du lien affilié = pistage via le lien affilié, courriel exigé pour bénéficier de la remise...

De même, de nombreux services présentés par ces mêmes streamers ont une politique agressive qui se reflète à travers leur politique de vie privée, le fait de ne pas utiliser de logiciel à code source ouvert, notamment. Nous ne connaissons pas non plus complètement les personnes ou les groupes qui détiennent ces mandataires (via rachats successifs), ni leurs intentions ; il est tout à fait possible qu’ils tracent les données afin de faire du profilage, même s’ils indiquent le contraire. Qui peut vérifier ?!

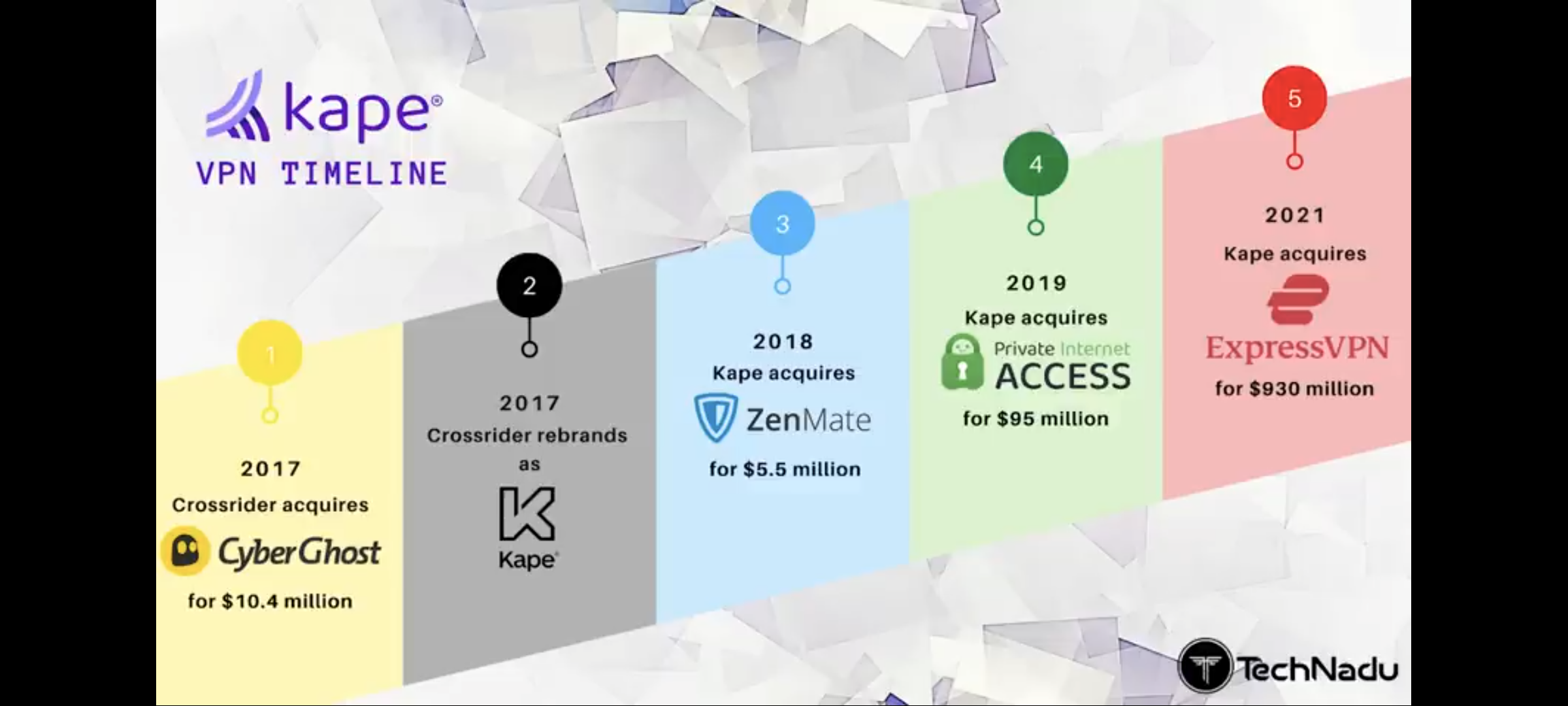

Pour illustrer ces propos, nous ajoutons ci-après une illustration qui montre le rachat successif de sociétés de VPN par le groupe Kape Technologies. Groupe initialement versé dans les logiciels publicitaires et de piratage de navigateurs.

Explications : le changement de direction de ce groupe s'est opéré en 2018 vers une entreprise dite de cybersécurité. C'est pourquoi avec un consortium qui a un tel passé, une politique de rachat aussi agressive, et des sites de revue de VPN clairement orientés - vu qu'incentivés - il est essentiel d'être vigilant dans le choix d'un VPN. Nous vous invitons à poursuivre cette partie, avec les conseils que nous prodiguons en fin de l'article sur le réseau Tor.

Également, un développeur nous propose une mindmap permettant de visualiser tous les liens qu'entretiennent les VPN entre certaines entités. À peu près tous les VPN du marché sont présents dans cette infographie.

Note 2 : Le cas NordVPN

NordVPN n’apparaîtra pas non plus. Ce mandataire est systématiquement mis en avant par les streamers : hormis la législation, en dehors des "14 eyes", 3 signaux d'alarme doivent attirer l'attention de l'audience :

(1) Le code source de l'application NordVPN n'est pas ouvert : un logiciel propriétaire n'offrant pas de transparence sur les attendus de l'application ne nous permet pas d'être assuré de l'honnêteté des pratiques de la firme.

(2) De plus, la sécurisation de leur infrastructure est à questionner, ayant fait l’objet de quelques fuites de données récemment mais aussi.

(3) Qui plus est, ce n'est pas nécessairement celui qui fait le plus de bruit qui est le meilleur.

Certains services, comme Mullvad ou IVPN, beaucoup plus discrets (nous y reviendront), offrent à la fois anonymisation à la souscription et au règlement, transparence avec leur politique de vie privée et le choix de l'open-source, ainsi qu'un niveau de sécurité supérieur avec l'authentification à double facteur qui n'oblige pas l'utilisateur à utiliser un courriel.

Note 3 : La cas ProtonVPN

Nous ne faisons pas non plus apparaître la solution ProtonVPN car nous avons certains doutes au sujet de Proton AG qui a vivement été critiqué plusieurs fois pour leurs agissements sur le terrain de la protection de la confidentialité de certains clients (notamment France et Taiwan).

Même si ce mandataire paraît de confiance, il est nécessaire de prendre en compte ces agissements afin de choisir de meilleures solutions adaptées à votre modèle de menaces : par exemple, lorsque vous êtes exposé (politiquement ou journalistiquement, ainsi que pour les activistes !), nous préférons éviter l'usage des outils de Proton AG.

Nous reparlerons de ces services un peu plus loin...

Note 4 : Les fuites

La plupart de ces mandataires VPN affirment qu'ils ne conservent aucun enregistrement des activités de leurs utilisateurs.

Malheureusement, il a été prouvé que certains fournisseurs conservent bien des logs, comprenant les adresses IP des utilisateurs.

Par exemple, pour ne prendre que le plus récent en 2023-2025, des brèches chez des mandataires VPN populaires ont exposé des adresses IP (rapport Verizon DBIR 2025) et l'EFF alerte régulièrement sur les fuites DNS.

Prenez donc garde lorsque vous choisissez ces outils.

La proposition Tor

Le réseau Tor n’utilise aucune infrastructure complexe et importante pour ses relais mais uniquement des personnes volontaires qui hébergent des serveurs Tor afin de router les communications.

Bien que cette solution présente l'avantage certain - au contraire des mandataires VPN - de ne pas avoir la même entreprise gérant tous les serveurs, elle possède cependant quelques inconvénients :

- Il est vraisemblable que, parmi ces volontaires, certains n’ont pas forcément des intentions louables. Ou par exemple qu'une personne faisant nœud de sortie fasse en fait l’objet d’espionnage, ou encore qu'une agence étatique monte une ribambelle de serveurs (de sorte à augmenter les probabilités que les échanges passent par ces serveurs !). Auquel cas, vos communications sont potentiellement compromises.

- Également, le grand revers de la médaille de ce réseau est la lenteur des communications. De par les mécanismes utilisés, il est évident que faire transiter l’information par plusieurs endroits successifs avant d’arriver à bon port ne peut que rajouter de la latence dans les échanges.

- Enfin, il n’est pas recommandé d’utiliser le réseau Tor pour vous connecter à des comptes utilisateurs qui vous identifie déjà, que ce soit GAFAM (bien entendu) mais aussi tout autre site. Il est bon je crois de le rappeler et de le marteler :

En effet, la connexion à ces services vous identifie déjà (y compris si vous utilisez des alias email, un alias n'est simplement qu'une façon de noyer l'information, mais le lien est évident si nous tirons la pelote !). Donc Tor ou pas, vous n'êtes déjà plus anonyme.

Il est donc important de bien garder cela en tête, pas de connexion à vos comptes nominatifs en utilisant Tor !

Attention : cela ne veut pas dire que c'est impossible, mais ayez bien en tête que tout ce que vous ferez, sur votre compte Facebook par exemple, sera traçable et identifiable comme venant de vous, vu que personnellement identifié, avec photos, etc. En ce sens, vous cassez le principe du réseau Tor qui est l’anonymat.

Je sais ce que je vais faire, je vais utiliser VPN et Tor...

Vous pourriez nous dire :

« Je viens de réfléchir et j’ai trouvé une solution : dans ce cas je vais utiliser un VPN + le réseau Tor et ainsi, je serai 100% anonyme et sécurisé ! ».

À ceci, nous vous répondrons que ce n’est pas aussi simple que cela en a l’air !

Ce n’est pas parce que vous combinez différents mécanismes de sécurité que vous augmentez automatiquement votre niveau de sécurité : en revanche, vous augmentez de fait et significativement la complexité dans vos communications. Une mauvaise combinaison ou une mauvaise configuration VPN+Tor peut potentiellement engendrer une diminution de votre niveau de sécurité, voire induire des failles de sécurité critiques. Concernant l'anonymat, même constat : une mauvaise utilisation ou configuration peut mener à une dés-anonymisation plus rapide.

Le seul cas dans lequel un VPN serait recommandé à l’usage de concert avec Tor est le cas du blocage de votre FAI des serveurs Tor. En effet, la liste des serveurs est publique et il est tout à fait possible pour un FAI de bloquer les adresses IP publiques de ces serveurs : dans ce cas, le seul moyen de contourner ce problème est d’utiliser un VPN pour naviguer sur Tor. Cet article ne discute pas plus de cet aspect ; en revanche, si vous êtes intéressés par ce sujet :

- Les développeurs de Tor font un état des lieux sur cette utilisation ici :

➡️ Tor Project - TorPlusVPN - Whonix (distribution GNU/LInux "virtualisée", basée sur le réseau Tor) propose un article très détaillé sur cet aspect que nous vous conseillons de lire très attentivement :

➡️ Whonix.org - Introduction - Tails (autre distribution GNU/Linux basée sur Tor, plébiscitée par les activistes et journalistes) propose également dans sa FAQ un avis sur la question :

➡️ TailsOS - Utilisation VPN

Nos recommandations

Meilleures pratiques VPN

Choisir un bon VPN n'est donc pas chose aisée, c'est pourquoi wikilibriste a trié pour vous et vous propose ceux que nous pensons être les plus adéquats pour la majorité des cas d'usage. Notre collectif ne recommande, à ce jour, que quelques mandataires sérieux qui combinent plusieurs aspects que nous estimons impératifs pour choisir son mandataire.

Voici nos exigences, qui sont de notre point de vue "non négociables" :

1️⃣ Application à code source ouvert : permet de s'assurer que l'application fait ce qu'elle dit.

2️⃣ Politique de vie privée et philosophie générale claire et bien exposée dans leurs offres.

3️⃣ Pas d'antécédent ou de déboire connu.

4️⃣ Possibilité de régler anonymement en espèces ou en cryptomonnaie Monero.

5️⃣ Possibilité de se connecter de façon pleinement privée avec un identifiant qui n'est ni un courriel ni un numéro de téléphone.

Les mandataires suivants remplissent toutes ces conditions :

- Mullvad VPN : Un mandataire très sérieux, domicilié en Suède (14-eyes).

▶️ Audité tous les 2 ans, version 2025 ici.

- IVPN : Certainement les meilleures prestations après Mullvad, qui plus est domicilié hors des 14-eyes.

▶️ Audité tous les ans, version 2025 ici.

- Safing.io : Et leur outil Portmaster/SPN ou "Safing Privacy Network" intéressant.

▶️ Audité en 2020, un peu ancien mais un bon point tout de même.

Nous ajoutons également, pour ceux qui souhaitent creuser un peu plus et peut-être trouver d'autres mandataires, quelques ressources utiles et des aides à la décision :

- Voici les outils d'aide à la décision par la communauté Techlore :

- Ai-je besoin d'un VPN ?

▶️ Visitez le site de la communauté Techlore Doineedavpn. - Sélectionner un VPN selon mon profil et mes besoins : politique "no-log" avérée ? En dehors des coalitions contraignantes côté vie privée (cf. 14 eyes) ? etc.

▶️ Détail des principaux services VPN (site en anglais : utiliser votre service de traduction favori), avec un accent particulier à mettre entre autres sur les colonnes suivantes :- "14 eyes"

- "Analytics concerns"

- "Misleading Security Marketing"

- "Security History"

- "Privacy History"

- "Anon Payment"

- "Anon Signup"

- Ai-je besoin d'un VPN ?

Enfin, voici quelques préconisations de configuration, afin d'optimiser votre niveau de sécurité lorsque vous utiliserez cet outil :

- Privilégiez, quand c’est possible, WireGuard : ce protocole est moderne et open source, et offre un excellent niveau de sécurité avec un code plus simple à auditer et de très bonnes performances. C'est le protocole d'avenir pour les tunnels VPN.

- Activez kill-switch : cela permet de couper internet si le VPN tombe, comme un frein d'urgence.

- Utiliser le split-tunneling si proposé : seuls certains trafics pourront passer via le VPN. Ceci est particulièrement utile pour du streaming local.

- Utilisez des DNS chiffrés (DoT/DoH) pour éviter les fuites DNS : soit celui utilisé par votre mandataire VPN, soit un résolveur de confiance indépendant. Le plus important est que vos requêtes DNS ne partent pas en clair chez votre FAI. Ceci permet d'éviter des fuites DNS qui peuvent être dommageables.

Voici quelques cas d'usage :

- Wi-Fi public (réduit certains risques sur un réseau partagé, mais ne remplace sûrement pas une machine à jour, ainsi que l'hygiène numérique du quotidien),

- Streaming (change votre IP pour Netflix US par exemple),

- Travail distant (pour des accès sécurisés depuis votre poste de travail).

Précisons que, sur un WiFi public, les sites voient déjà l’adresse IP de l'endroit où vous vous connectez (hôtel, café...), partagée par nombre d'utilisateurs. Dans ce contexte, le principal intérêt du VPN est surtout de protéger votre trafic des autres personnes présentes sur ce réseau (y compris de personnes potentiellement malveillantes) ainsi que de l’opérateur du WiFi, bien plus que de « cacher l’adresse de l’endroit » au site web que vous visitez.

En revanche, un VPN ne vous protégera jamais contre des sites malveillants, du hameçonnage/phishing, des logiciels espions, ou des failles sur votre machine. Pour cette protection, une hygiène numérique est essentielle (système à jour, navigateur bien configuré, bonnes habitudes).

Meilleures pratiques Tor

Tor est certes gratuit, c'est une bonne chose, mais bien l'utiliser demande tout de même de la vigilance :

- Lorsque vous téléchargez le navigateur Tor Browser, si non disponible dans votre logithèque (c'est rare, mais cela arrive!), n'oubliez pas de tester la signature.

- Lorsque vous le lancez pour la première fois, il se configure automatiquement. Si vous ne savez pas ce que vous faites, laissez les paramètres par défaut comme proposés.

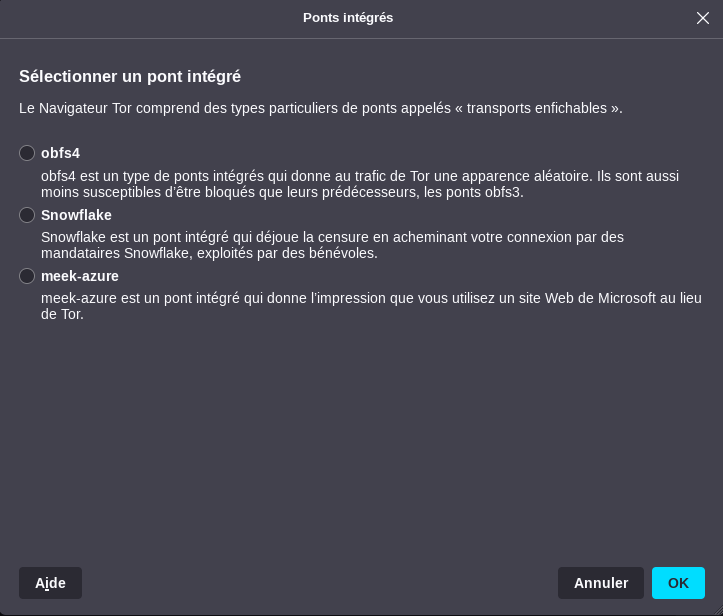

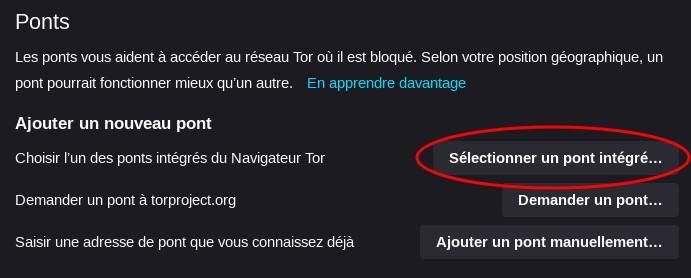

- Cela dit, il peut arriver que vous subissiez des blocages sur certains sites (notamment moteur de recherche ou FAI) qui filtrent les relais Tor. Dans ce cas, pour contourner ces blocages, vous pourrez utiliser les ponts (qui sont en fait des relais cachés) mis à disposition par Tor, par ordre de préférence :

- Meek azure

- Snowflake

- Obfs4

- Sur Android 🤖 : il existe deux applications pour une utilisation sur mobile :

- Orbot qui est une application officielle, et qui tourne comme un VPN-like

- Tor Browser bien sûr, en application Android.

- En ce qui concerne la combinaison VPN + Tor : il convient de bien peser le pour et le contre, selon votre modèle de menaces.

- Tor over VPN : se connecte au VPN d'abord (donc masque Tor via à vis de votre FAI), puis connexion Tor.

Utile si votre FAI bloque Tor par exemple ou pour de la censure. - VPN over Tor : se connecte sur Tor d'abord, puis via le VPN.

Pour un anonymat accru au prix d'une lenteur plus importante.

- Tor over VPN : se connecte au VPN d'abord (donc masque Tor via à vis de votre FAI), puis connexion Tor.

➡️ Ne pas installer d'extensions dans le navigateur Tor, au risque de casser son modèle de sécurité/anonymat.

➡️ Ne pas redimensionner la navigateur, au risque de réduire la protection contre le fingerprinting.

➡️ Nous le redisons : ne pas se connecter à des comptes liés à votre identité réelle (courriel, messagerie, réseau social) ou une identité virtuelle.

➡️ Ne pas utiliser BitTorrent ou tout autre logiciel de torrent.

Pour des modèles plus stricts, il est essentiel de se pencher sur les aspects Anonymat, nous renvoyons donc vers l'article dédié à ce sujet :

Conclusion

Nous pouvons enfin terminer sur ce sujet important. Tentons de simplifier quelque peu les choses : en pratique, un VPN sérieux peut être utilisé quotidiennement afin d'améliorer son niveau de confidentialité et contourner certaines restrictions. Il peut aussi être utilisé sur des réseaux non fiables afin d'en réduire les risques mais il ne doit jamais être vu comme un outil d'anonymat.

Pour un niveau d'anonymat, Tor sera le plus adapté, à condition de respecter certaines règles strictes à l'usage, règles définies plus haut.

Enfin, il existe des alternatives ou des compléments à ces deux outils. Nous l'évoquons dans l'article dédié à l'internet alternatif :