Bienvenue dans le septième épisode de notre mini-série sur l'hygiène numérique au quotidien. Dans les articles précédents, nous avons posé les bases de l'hygiène numérique, l'importance de rendre robuste la manière de s'authentifier sur vos comptes (mots de passe et 2FA), appris comment éviter les menaces ainsi qu'améliorer votre vie privée en ligne et sécuriser vos communications et votre navigation, puis sauvegarder et mettre à jour vos systèmes. Dans cet article, nous allons plonger dans un thème fascinant et souvent mal compris : l'anonymat en ligne.

Peut-être avez-vous entendu parler de Tor, de Tails, de darkweb ou d'autres outils encore plus mystérieux, mais de quoi s'agit-il ? A quoi servent-ils ? Comment peuvent-ils nous aider à naviguer sur le web sans laisser trop de traces ? Cet article aura pour but de démystifier quelque peu ce sujet, que vous soyez débutant ou simplement curieux !

Pourquoi l'anonymat en ligne ?

Imaginez-vous en train de vous promener dans le quartier autour de votre maison (vous vous souvenez, votre maison numérique !). Maintenant, visualisez partout où vous allez, des caméras vous filment en permanence, des passants notent ce que vous regardez ou dites, des commerçants enregistrent tous les détails de vos achats, la police note tous les endroits que vous visitez. Eh bien, sur internet, c'est un peu la même chose : chaque recherche, chaque site visité, chaque clic peut être suivi, enregistré voire analysé. Un certain niveau d'anonymat, c'est donc comme porter un chapeau et des lunettes ou vous habiller différemment dans cette ville (numérique) ; ainsi il devient plus difficile de retracer ce que vous faites et de vous identifier. Cela vous permet donc de :

- Améliorer votre vie privée : on évite ainsi que des entreprises voraces ou des gouvernements collectent des données sur vous.

- Contourner la censure : on peut accéder à des informations bloquées dans d'autres pays plus autoritaires.

- Sécuriser vos activités : on réduit plus ou moins les risques de piratage ou de surveillance (dans une certaine mesure).

Le cas du niveau d'anonymat

Un niveau important d'anonymat requiert une gymnastique particulière, bien trop particulière pour être évoquée à M. et Mme Tout le monde.

Si néanmoins, votre modèle de menaces impose un anonymat total, vous allez devoir adopter des pratiques spécifiques qui seront probablement des contraintes dans votre vie de tous les jours :

- utilisation d'un matériel totalement anonyme i.e. s'être procuré du matériel bien nettoyé et sûr (composants suspects, nettoyage stockage et RAM...) et avec un paiement cash (ou par crypto monnaies anonymes).

- connexion et utilisation des matériels hors de chez vous, loin, dans des endroits publics, entourés de beaucoup de personnes.

- aucune utilisation d'un compte permettant de vous identifier.

- utilisation totale du pseudonymat y compris pour des signatures électroniques, évitez donc l'utilisation de clés de sécurité pouvant vous identifier (c'est assez contre-intuitif mais souvenez-vous : la sécurité c'est aussi faire des compromis !).

- vos téléphones/tablettes... restent à la maison (aucun téléphone mobile sur vous).

Vous arrivez à un usage très compliqué au quotidien !

Ce modèle de menaces extrême est d'ailleurs plutôt dédié aux militants, activistes, opposants politiques, journalistes d'investigation... Vous l'aurez compris, probablement inadapté pour la majorité des personnes. Nous nous devions néanmoins d'envisager toutes les possibilités, face à notre audience. Mais ce modèle nécessite une réflexion profonde et une structure d'utilisation sur mesure... et sort donc du cadre de ce wiki !

Passons maintenant à la découverte des outils.

Les tunnels sécurisés : premier niveau

Les proxys

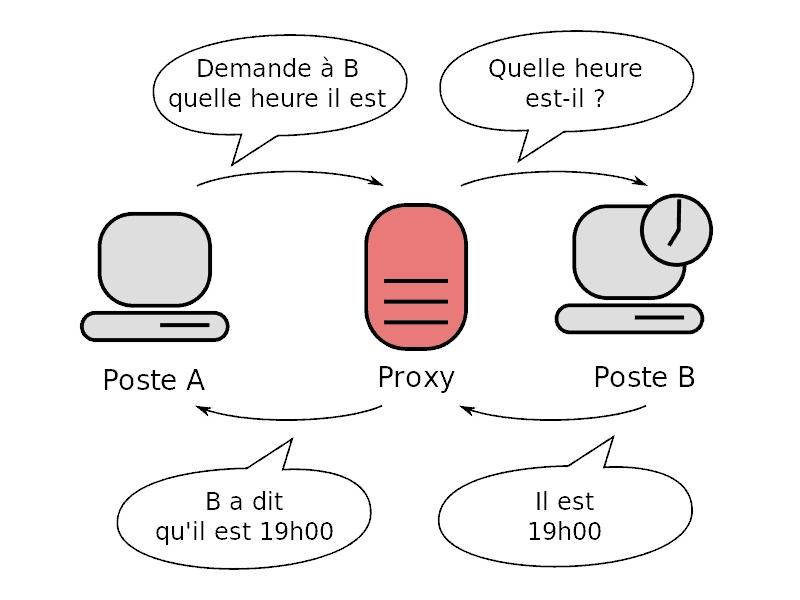

Un proxy est un relais intermédiaire entre vous et internet, dont l'objectif est ici encore de cacher votre adresse IP. Moins sécurisé qu'un VPN techniquement, mais très utile pour des tâches simples comme débloquer un site internet. C'est un élément d'un réseau qui va jouer le rôle d'intermédiaire. Schématiquement, il s'agit d'un élément par lequel nous allons faire transiter toutes nos données, entrantes et sortantes : impossible d'y échapper donc (s'il est bien configuré !).

Les proxys n'ont pas grand intérêt ici dans notre mini-série. Il sont principalement de plus en plus dédiés à des applications spécifiques, et utilisés dans les entreprises donc non destinés au grand public, qui lui, préférera le VPN qui s'est maintenant bien démocratisé.

Aller plus loin...

Techniquement, un proxy n'est ni plus ni moins qu'un serveur avec des règles de filtrage particulières sur plusieurs niveaux.

Ses fonctionnalités et objectifs sont divers :

- L'anonymat (à un certain niveau) : il est tout à fait possible de faire appel à un proxy public afin de router le trafic via ce mandataire proxy. Ici donc, notre adresse IP est différente et il nous est possible donc de cacher la nôtre aux sites que l'on visite ! Attention cependant : ici le même problème que pour les VPN apparaît ; vous devez faire une absolue confiance en ce mandataire qui va réellement collecter votre adresse IP. Ce n'est donc pas un mécanisme recommandé pour atteindre l'anonymat.

- Le contournement de la géo restriction : si vous faites appel à un mandataire proxy dans un autre pays, vous allez obtenir une adresse IP dans ce pays, ce qui peut donc vous donner accès à des sites ou contenus exclusivement liés à ce pays. Ici encore attention à la sécurisation des données en transit, un proxy ne chiffrant pas les échanges (hormis exceptions !).

- La sécurité/le filtrage : imaginons que nous gérons une université, nous souhaitons donner accès à internet à nos étudiants (très utile pour eux !) mais nous souhaitons éviter qu'ils naviguent sur certains sites (porno par exemple)... Nous pourrons donc implémenter un proxy, avec des règles de filtrage sur des domaines liés à des sites pornographiques. Bon nous pourrions ici très bien nous contenter d'un pare-feu, mais un proxy viendra filtrer à un plus haut niveau, et ainsi parfaitement utile. Vous l'aurez compris, un proxy est généralement utilisé dans une architecture réseau afin d'apporter une couche de sécurité, en parallèle d'autres mécanismes (pare-feu, IDS, VPNs...).

Un proxy peut être une alternative dans une certaine mesure aux VPN grands publics, le chiffrement en moins dans la plupart des cas !

Les VPN

Un VPN (pour Virtual Private Network, ou RPV Réseau Privé Virtuel) consiste à créer un "tunnel chiffré" pour vos données vers un relais, masquant ainsi votre adresse IP (l'équivalent de votre adresse postale numérique), l'identifiant unique de toute machine. Ainsi personne ne peut voir ce que vous faites, hormis des attaquants avec beaucoup de ressources (mais ça c'est une autre histoire). Bien qu'il soit bien moins anonyme que les prochains outils (comme Tor), il est surtout utile pour :

- Contourner la géo-restriction : pour accéder à des contenus d'ordinaire bloqués dans votre pays ou disponibles dans certains pays.

- Protéger vos données sur les Wi-Fi publics : pour éviter que vos informations techniques ne soient interceptées.

Les acteurs qui ont un intérêt pour votre sécurité sont les suivants :

- MullvadVPN

- IVPN

- Safing.io

Pour creuser le sujet des VPNs et des réseaux confidentiels, nous avons rédigé un article dédié :

Tor Browser : le second niveau

Qu'est-ce que Tor Browser ?

Tor Browser est le nom d'un navigateur spécial qui autorise une navigation sur internet de manière plus anonyme. Il fonctionne un peu sur le même principe que les VPN en faisant passer votre connexion à travers plusieurs machines (appelées "relais") dans le monde entier, masquant ainsi votre adresse numérique - l'adresse IP. Imaginez envoyer une lettre postale en passant par plusieurs boîtes postales : à la fin, personne ne sait d'où elle vient vraiment !

Pour creuser le sujet des réseaux confidentiels, consultez l'article de notre mini-série dédié à ce sujet.

Bien utiliser Tor Browser

- Télécharger le navigateur : disponible ici

- L'installer suivant votre système et l'ouvrir : il ressemble à Firefox, car il est basé sur celui-ci, mais ajoute des protections renforcées.

- Au premier démarrage, activer "Toujours se connecter automatiquement" si vous le souhaitez

- Puis cliquer sur "Se connecter"

Le navigateur mettra quelques secondes à se connecter, avec un message "Établissement d’une connexion".

Note : vous pouvez ignorer le dernier message d'alerte "Some of Tor Browser's security features may offer less protection on your current operating system.".

- Naviguer comme d'habitude : vous pouvez dès maintenant naviguer sur internet. Attention cependant, Tor Browser est plus lent que les autres navigateurs.

Petites attentions

- Ne redimensionnez pas le navigateur : lorsque vous lancez Tor Browser, celui ci est systématiquement fenêtré (ne prend pas le plein écran). C'est normal, c'est une mesure de confidentialité afin de réduire le fingerprinting.

- Certains nœuds sont sous surveillance : vous vous en doutez, des outils comme Tor posent problèmes à certains gouvernements ou organisations. Il faut donc partir du principe que ceux-ci peuvent essayer de traquer les utilisateurs de Tor.

- Vous pouvez explorer le "dark web" Tor : mais attention ici encore aux risques.

- Enfin, le plus important, ne vous connectez pas à vos comptes :

En effet, la connexion à ces services vous identifie déjà (y compris si vous utilisez des alias email, un alias n'est simplement qu'une façon de noyer l'information, mais le lien est évident si nous tirons la pelote!). Donc Tor ou pas, vous n'êtes déjà plus anonymes.

Il est donc important de bien garder cela en tête, pas de connexion à vos comptes nominatifs en utilisant Tor!

Astuce : nous utilisons Tor principalement pour des recherches sensibles ou pour contourner le géo-blocage, mais on évite d'aller plus loin, en l'état !

Tails : le dernier niveau

Qu'est-ce que Tails ?

Tails (pour The Amnesic Incognito Live System) est un système d'exploitation intégral, portable, qui peut être démarré depuis une clé USB sur n'importe quelle machine. Il est conçu pour préserver un niveau élevé d'anonymat et de vie privée en limitant drastiquement les traces sur l'ordinateur que vous utiliserez. Voyez cela comme un costume incognito jetable : une fois enlevé, personne ne peut savoir que vous l'avez porté !

Bien utiliser Tails

- Télécharger le système : disponible ici

- L'installer sur une clé USB : il suffit de suivre les instructions pour créer votre clé USB bootable.

- Démarrez un ordinateur avec la clé USB insérée : démarrez sur cette clé, et vous arriverez sur un système Linux sécurisé, où tout sera chiffré et anonymisé par défaut.

Tout ce que vous faites disparaîtra quand vous aurez éteint Tails ! Ce système vous permet ainsi de créer un cocon numérique, peu importe le matériel que vous utilisez ; nul besoin d’utiliser votre ordinateur personnel. Attention toutefois de bien comprendre les bases de l’outil. Réservé tout de même aux personnes à l’aise avec les aspects cyber sécurité et l’outil informatique en général.

Petites attentions

- Utilisation quotidienne proscrite : n'utilisez pas Tails quotidiennement. Non seulement son utilisation peut s'avérer complexe pour des tâches simples, mais le risque de désanonymisation croît si vous interrogez Tor sur une même machine pendant longtemps.

- Tails ne s’utilise jamais en machine virtuelle. Si vous êtes intéressés par les machines virtuelles, veuillez utiliser plutôt Whonix voire QubesOS !

Astuce : utilisez-le pour des activités sensibles, comme du journalisme (par ex. les journalistes utilisent Tails pour communiquer avec des sources), activisme ou simplement pour une navigation ultra privée.

Pour résumer : l'anonymat, un art à maîtriser

VPN, Tor, Whonix, Tails, ces outils avancés sont comme des vêtements qui vous aident à vous fondre dans la foule (numérique, toujours !). Ils ne sont pas infaillibles, ni miraculeux, mais ils offrent un niveau de protection supérieure pour améliorer grandement votre vie privée et votre anonymat en ligne. Utilisez-les avec prudence et en toute connaissance, ne donnez jamais vos vrais noms ou de quelconques informations personnelles, soyez conscient des limites, car aucun outil n'est parfait ; rien ne remplace vraiment la vigilance de tous les instants.

Dans le prochain article, nous explorerons comment passer à un cloud libre et chiffré pour stocker vos fichiers en toute sécurité. D’ici là, n’oubliez jamais : sur internet, l’anonymat est un droit mais aussi implique d'assumer la responsabilité de ce que l'on y fait !

Par ici pour continuer notre mini-série...